Integritee技术文档 丨设计(Design)

一文解读Integritee的工作原理以及不同组件协调工作。

下面我们将解释 Integritee 的工作原理以及不同组件如何协同工作

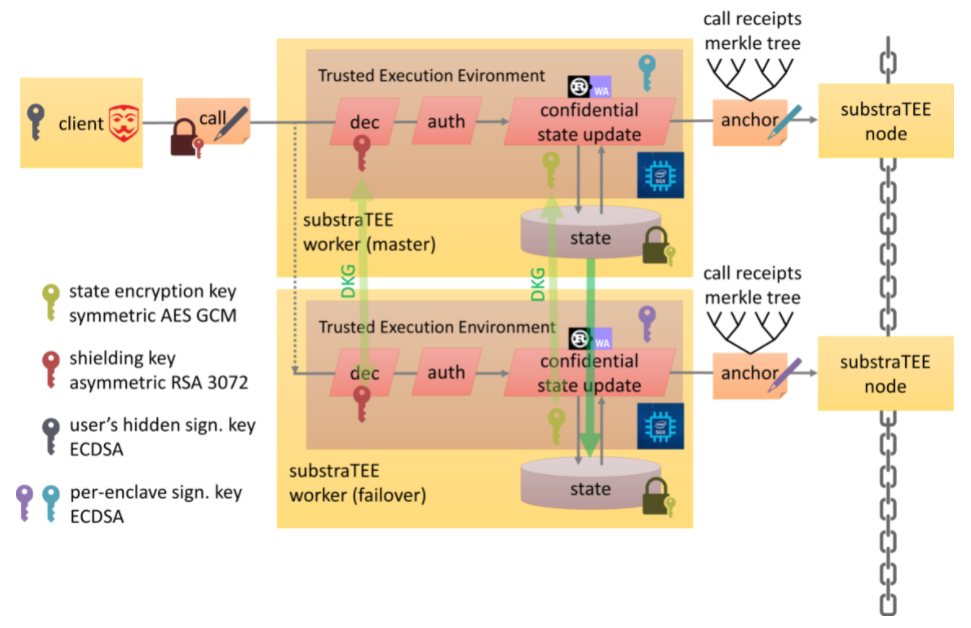

直接调用(可视)

具有直接调用的 Integritee 目标架构(未来场景)

- 隐蔽密钥:被集成方客户端用来加密呼叫以保护呼叫者隐私。 对所有 enclave 通用。

- 状态加密密钥:用于加密和解密状态存储。 对所有 enclave 通用。

- 签名密钥:用于为集成节点签署交易。 相应的账户必须注资才能支付链上费用。 它对每个enclave 来说都是独一无二的。

工作原理

integritee-node 是一个底层区块链节点,带有一个额外的运行模块:

- integritee-registry 模块:代理对人工的请求,验证 IAS 报告并跟踪注册的飞地。 它提供以下API接口:

- 注册 enclave

- 移除 enclave

- 获取 enclave 列表

- 调用人工

- 确认处理请求

integritee-worker 会在第一次启动时检查“他的”enclave 是否已经在链上完成注册。 如果没有,它会向英特尔认证服务 (IAS) 请求远程认证,并将报告发送到 teerex 模块以实现 enclave 的注册。

如果链上已经注册了一个 enclave(属于不同的 integritee-worker),则 integritee-worker 请求从已经注册的 enclave 提供机密信息(隐藏和状态加密私钥)。enclave 之间的关键信息交换是通过安全连接 (TLS) 执行。 两个enclave会在交换任何机密信息之前进行相互的远程证明。

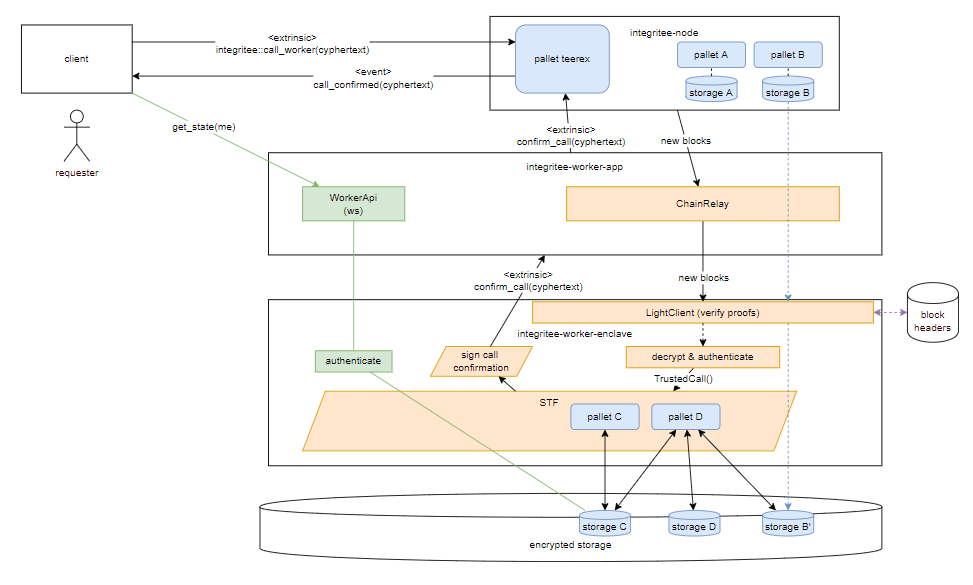

间接调用(当前运用)

当前运用的高层架构如下图所示:

主要构建块可以在以下存储库中找到:

- integritee-node:(自定义substrate节点)具有自定义运行时模块的基板节点

- integritee-worker: (client, worker-app, worker-enclave): 一个支持 SGX ,可执行机密的状态转换功能的服务

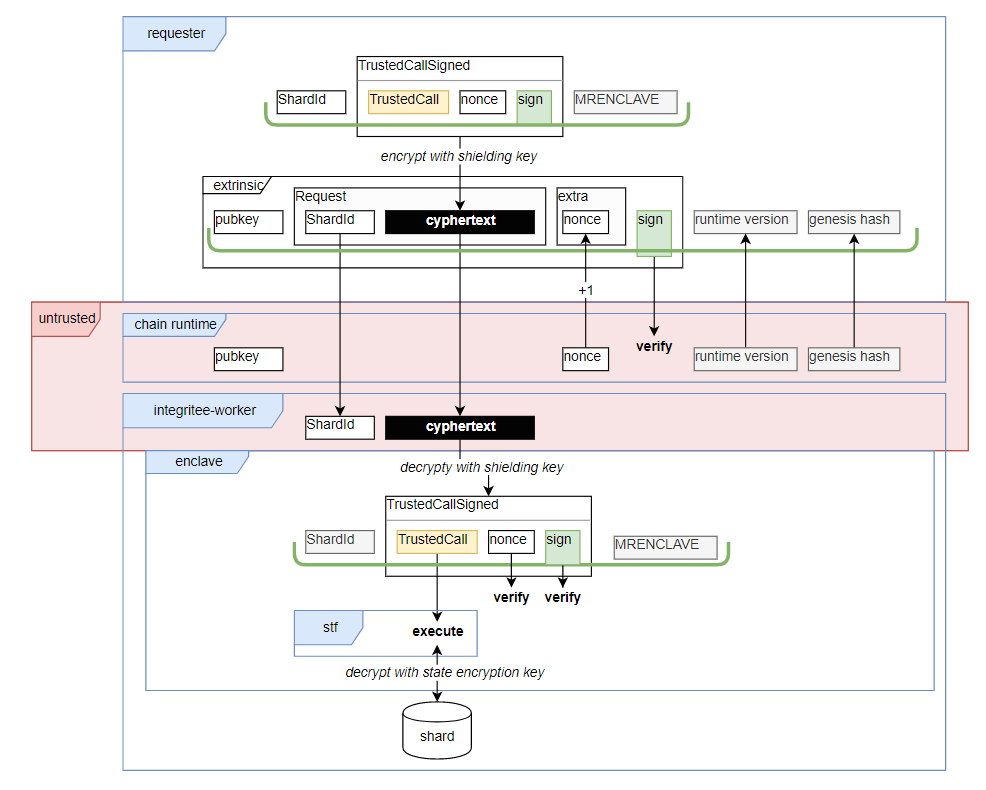

使用期内端到端的请求

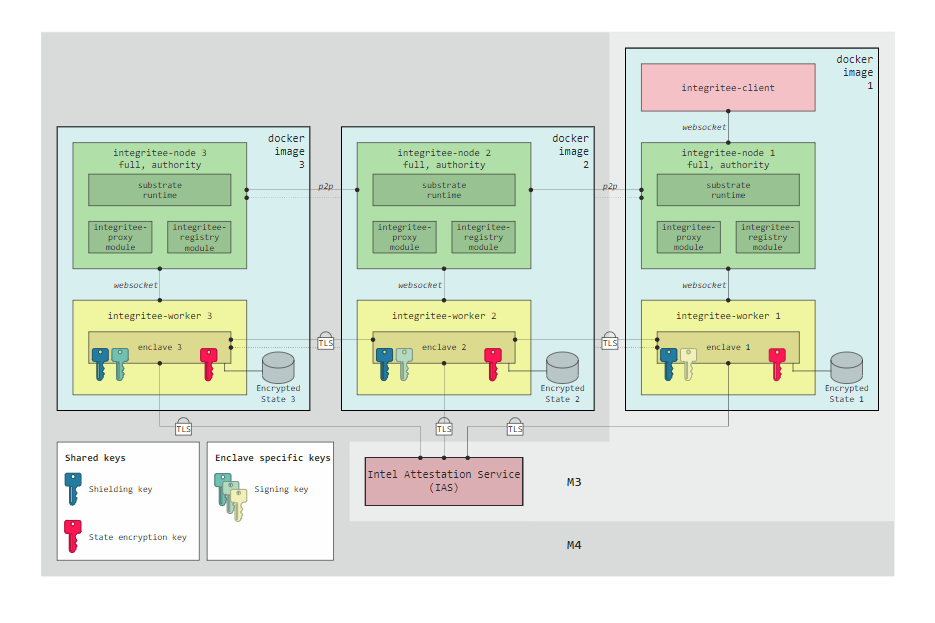

冗余(M3 以上)

冗余的目标是允许多个工作人员在同一状态下运行,以适应一个或多个工作人员的中断。

M3 和 M4 的高层架构如下图所示:

其中 M3 仅包含一个镜像图1 和英特尔认证服务 (IAS),而 M4 包含三个镜像图和英特尔认证服务 (IAS)。

索引链接:

- integritee-node:https://github.com/integritee-network/integritee-node

- integritee-worker:https://github.com/integritee-network/worker

关于 Integritee

自 2018 年开发以来,Integritee AG 的解决方案使得具有敏感性的业务或个人数据能够在可互操作的区块链生态系统中得到安全处理。通过使用区块链技术和支持硬件的可信执行环境的混合体,Integritee 帮助企业安全地处理敏感数据,并且遵守 GDPR 等隐私法。 可以在Integritee.network 了解到更多有关该项目的信息。

官方网址:https://integritee.network/

官方Twitter:https://twitter.com/integri_t_e_e

官方Medium:https://medium.com/@integritee

Telegram中文群:https://t.me/Integritee_Official