Integritee技术文档丨Chain Relay 的威胁模型

一文了解Chain Relay 威胁模型!

Chain Relay 威胁模型

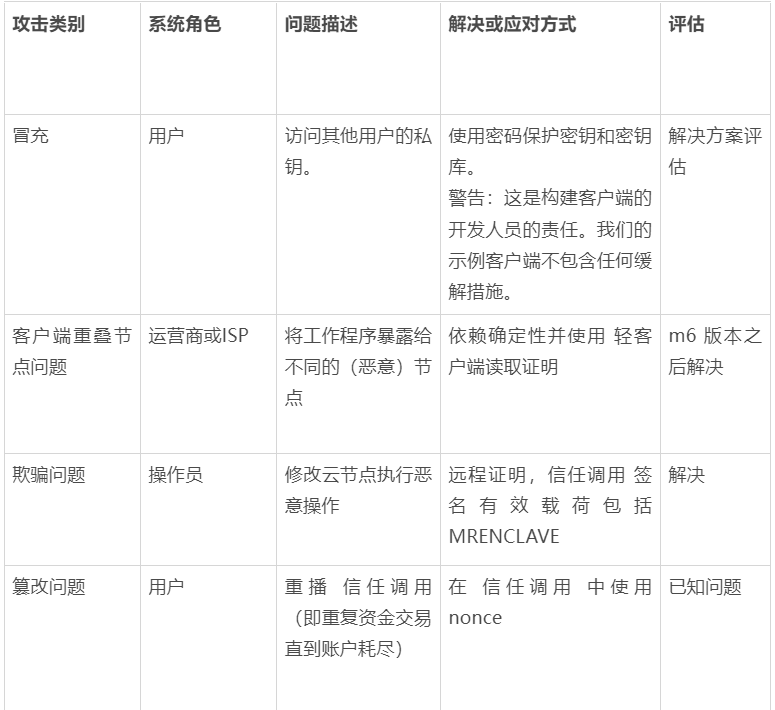

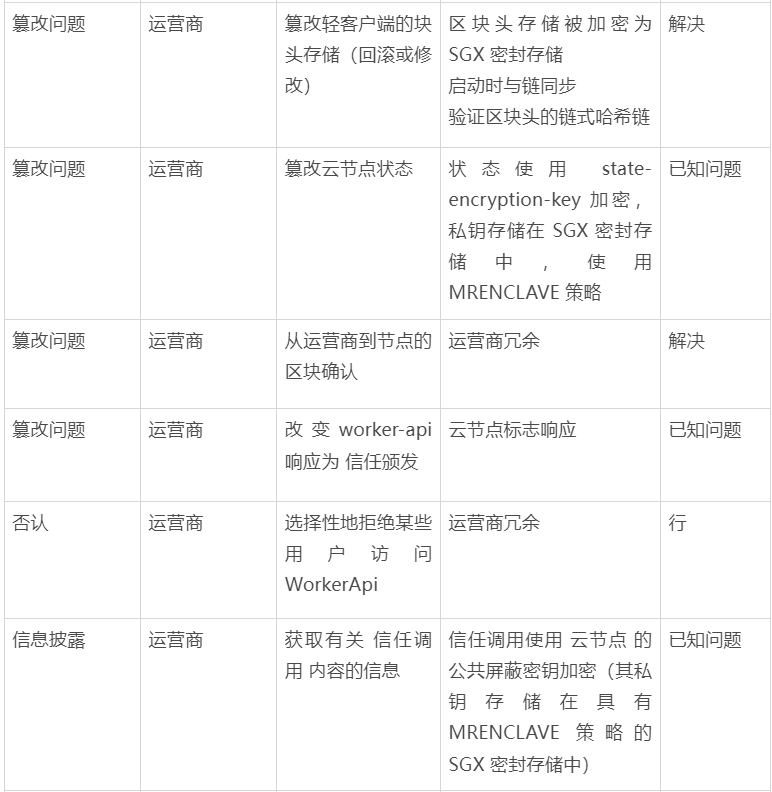

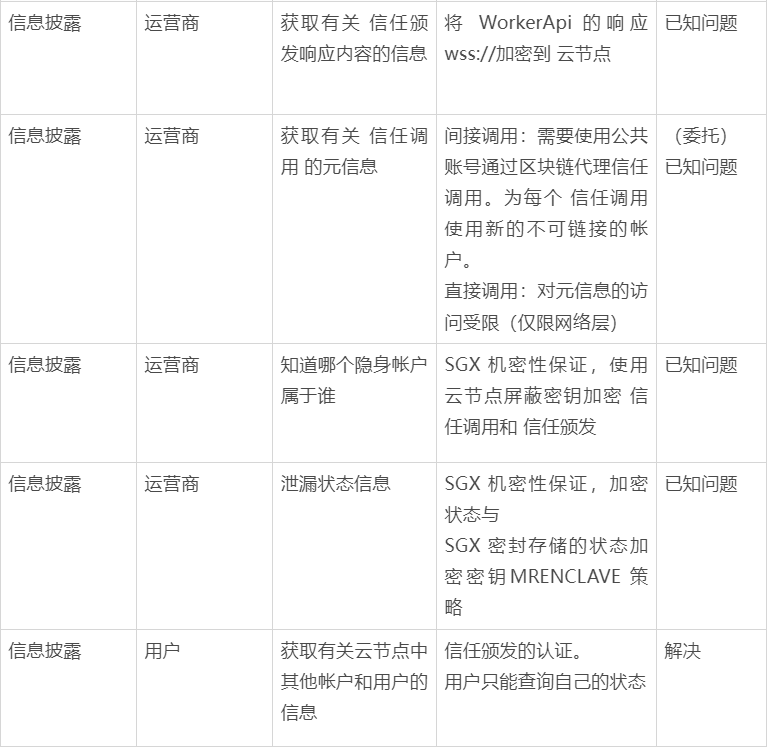

chain Relay 的威胁模型将从以下不同的攻击方式来进行分析:

- 欺骗问题

- 篡改问题

- 抵赖问题

- 信息披露

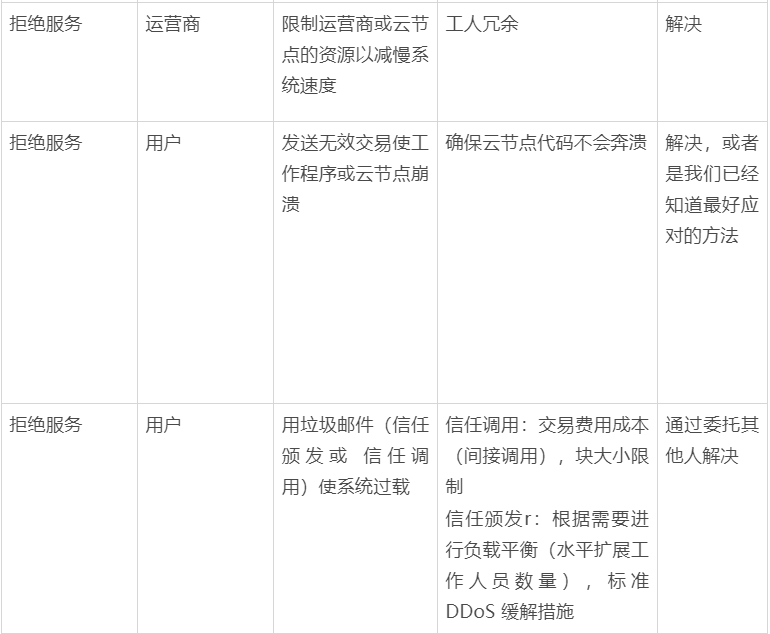

- 拒绝服务

- 提权问题

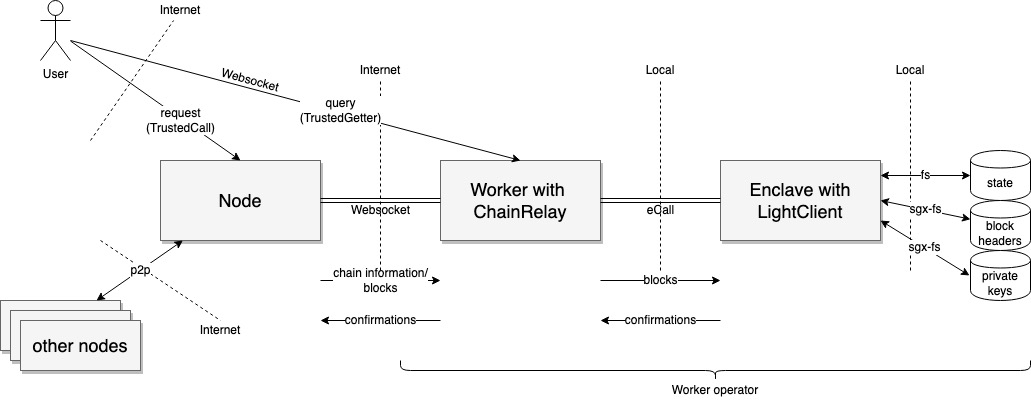

系统总览

系统角色

用户

- 在链上或隐身帐户中持有token的用户。

- 他使用了 integritee-cli

- 他可以向节点发送外部信息/交易,然后由云节点处理

- 他可以通过 WebSocket 直接从 worker 查询自己的 云节点 状态、云节点公钥和相互远程证明端口

- 他持有他的密钥对(用于链上和隐身账户)

运营者

操作工人和云节点。

- 他使用 integritee-service

- 他可以访问完整的Integritee 环境(硬件、操作系统和服务)

供应商

发布Integritee软件

- 他分发 SW 二进制文件

- 他可以用 签署一个 云节点 、 MRSIGNER

Integritee 中没有特定的供应商,因为它是开放源代码,任何人都可以确定性地构建以达到云节点 MRENCLAVE。因此每个运营商也是供应商!

因为这个 Integritee 可能不使用 MRSIGNER 策略,而是使用 MRENCLAVE 用于 SGX 密封存储(已知问题 https://github.com/integritee-network/worker/issues/88)!这意味着密封存储只能由运行在同一硬件平台上的完全相同的未篡改版本的 云节点 访问。

尚不支持软件更新:

https://github.com/integritee-network/worker/issues/85

分析

①TrustedCall:信任调用

②TrustedGetters :信任颁发

③users:用户

④workers: 运营商

⑤vendors:供应商

索引链接:

篡改问题的已知问题:

https://github.com/integritee-network/worker/issues/89

https://github.com/integritee-network/worker/issues/88

https://github.com/integritee-network/worker/issues/91

信息披露的已知问题:

https://github.com/integritee-network/worker/issues/88

https://github.com/integritee-network/worker/issues/91

关于 Integritee

自 2018 年开发以来,Integritee AG 的解决方案使得具有敏感性的业务或个人数据能够在可互操作的区块链生态系统中得到安全处理。通过使用区块链技术和支持硬件的可信执行环境的混合体,Integritee 帮助企业安全地处理敏感数据,并且遵守 GDPR 等隐私法。可以在Integritee.network 了解到更多有关该项目的信息。

官方网址:https://integritee.network/

官方Twitter:https://twitter.com/integri_t_e_e

官方Medium:https://medium.com/@integritee

Telegram中文群:https://t.me/IntegriteeChina