长推:MEV 机器人套利被黑 1100 ETH,如何发生的?

0xbaDc0dE 是过去几个月在 ETH 上非常活跃的内存池机器人合约的前缀。

原文作者:bertcmiller

原文来源:Twitter

编译:Felix,MarsBit

想象一下在一次套利中赚到 800 ETH。

...一小时后,黑客损失了 1100 ETH。

这是 0xbaDc0dE 的故事,这是一个 MEV 机器人,他在今晚的几个小时内获得并失去了一切。

0xbaDc0dE 是过去几个月在 ETH 上非常活跃的内存池机器人合约的前缀。

在那段时间,他们向以太坊发送了约 22 万笔交易。

地址:0xbadc0defafcf6d4239bdf0b66da4d7bd36fcf05a

今天早些时候,一些人试图在 Uniswap v2 上出售 180 万美元的 cUSDC。他们得到了大约 500 美元的回报。

同时,这也产生了巨大的套利机会。

发送:0x96a129768ec66fd7d65114bf182f4e173bf0b73a44219adaf71f01381a3d0143

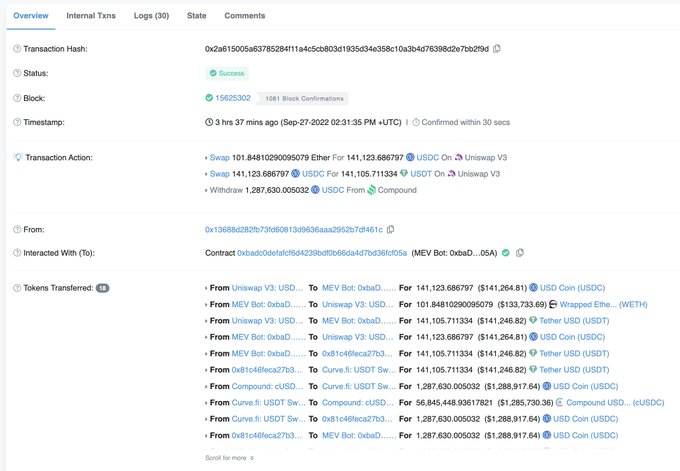

0xbaDc0dE 在涉及许多协议的长期套利中尽职尽责地支持内存池中的套利。 从中获得的利润约为 800 ETH!

发送:0x2a615005a63785284f11a4c5cb803d1935d34e358c10a3b4d76398d2e7bb2f9d

...但仅仅一个小时后,0xbaDc0dE 的所有 ETH 都被盗了。

深入研究,似乎 0xbaDc0dE 没有正确保护他们用来执行 dYdX 闪贷的功能。 注意“callFunction”,它是 dYdX 路由器调用的函数,作为 flashloan 执行的一部分。

当您获得快速贷款时,您借用的协议将调用您合约上的标准化函数。

在这种情况下,dYdX 在 0xbaDc0dE 上调用了“callFunction”。

不幸的是,0xbaDc0dE 的代码允许任意执行。

攻击者使用它来让 0xbaDc0dE 批准他们所有的 WETH 用于他们的合同中的支出者。

发送:0x59ddcf5ee5c687af2cbf291c3ac63bf28316a8ecbb621d9f62d07fa8a5b8ef4e

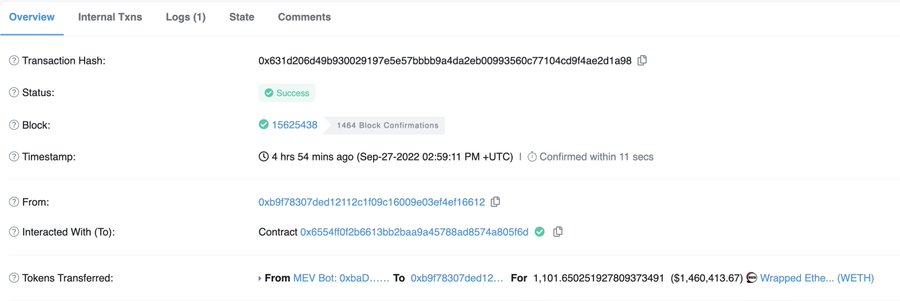

然后,攻击者简单地将 WETH 转移到他们的地址。

发送:0x631d206d49b930029197e5e57bbbb9a4da2eb00993560c77104cd9f4ae2d1a98

令人惊讶的是,此时这些事情发生在链上,并且 4 小时都没有关于它的内容。

责任编辑:Felix