链上数据分析pGALA天量增发:疑团重重,或为项目方自导自演

如果是黑客,那项目方应该发公告宣布被无限增发攻击了,提醒市场用户警惕风险。

原文作者:Haotian,区块链安全从业者

原文来源:Twitter

有媒体传 pNetwork 遭遇了黑客攻击,导致 pGALA 被增发,进而造成了 DEX 和交易所之间的套利灾难,我去深扒了一下链上数据,发现很可能就是项目方“自导自演”的,试图通过巨量增发掏空旧池子,结果操之过急砸盘导致价格波动过大,诱发市场秩序乱套。

今天早上 4点28分 pNetwork 发布公告消息,称其原跨链桥协议有安全问题,因此要部署新合约,强调了已发快照空投,并呼吁大家不要去 PancakeSwap 池子交易。

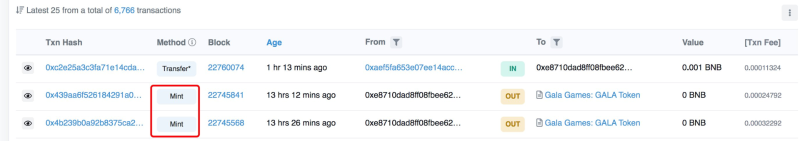

但其实 4:13 和 4:27,就有地址在链上增发分两次增发了约 556 亿枚 pGALA,这是谁干的呢?

也许项目方不承认 0x6891a23 开头的地址是其官方地址,但看看时间线,4:27 分 Mint,4:28 推特公告就出来了。

如果是黑客,那项目方应该发公告宣布被无限增发攻击了,提醒市场用户警惕风险。但项目方并没有这样做。唯一的解释是,项目方自己试图通过巨量增发来“赎回”交易池的流动性。

然后 5:29,“项目方”开始砸盘,一开始每次只砸三四百万枚 GALA,直到 6:09 分,“项目方”直接砸了一个 2.79 亿枚。最后一笔交易(6:16 分)直接砸了 21 亿枚,这样操作市场怎么能扛的住?

撤出流动性至少要缓慢进行,身为项目方也不考虑这样操作可能带来的市场连锁反应?

诡异的事情来了,大家注意到有一个套利 650 万刀的牛人。但其是在 6:10 进场疯狂买 pGALA 进行套利的,距离项目方第一次 2.79 亿枚砸盘的时间,间隔不足 1 分钟。

什么样的牛人,能捕捉到这么精准的消息?这套利策略的执行的效率也太高了吧!

匪夷所思,项目方不妨出来解释一下?

链上地址:https://bscscan.com/address/0x2aacd883f9b9e2931b116236d905d7f079fc7eec

虽然不能百分百下结论,但链上数据能看明白一些事情,项目方在应急响应时的混乱,以及和交易所之间缺乏有效沟通的问题,都暴露了项目方在处理安全问题时的经验不足,也并没有考虑到潜在市场影响。

冤有头债有主 ,不明真相的散户确实无辜蒙受了损失,孙哥不妨找项目方争论一下。