慢雾:Balancer.fi BGP Hijacking 攻击分析

该事件是是官方域名所用的 DNS 服务商被攻击所致。

更新(2023/09/21):

我们 double check 了我们的监测数据、realScamSniffer 的监测数据及 Balancer 官方的说明,我们认可官方的说法,这是官方域名所用的 DNS 服务商被攻击所致,攻击者修改了 Balancer有关的 DNS 解析,并下发了新的 https 证书,这个过程对用户来说也是静默的。BGP 劫持攻击的出现仅是个巧合。我们期待 Balancer 有更详尽的调查公布,对于行业更深入理解各类型攻击的差异是一件很好的事。同时感谢和我们探讨的安全人员。

事件背景

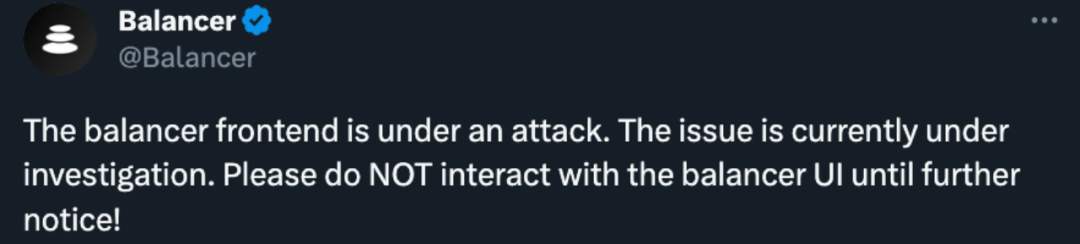

2023 年 9 月 20 日,据慢雾区情报,Balancer.fi 遭受 BGP Hijacking 攻击,访问该网站的链接后,钱包会遭受钓鱼攻击。

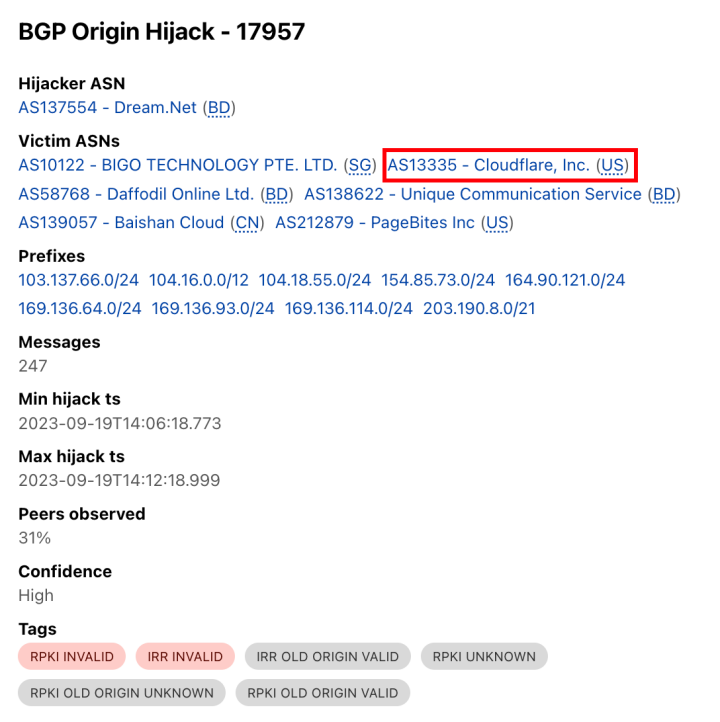

慢雾安全团队收到安全情报后立即展开分析,根据 CloudFlare 的 BGP Origin Hijack-17957 显示,ASNs 受害者列表中包含 Balancer.fi 所属的 AS13335。目前访问该网站会收到 CloudFlare 的钓鱼安全提醒。

具体分析

1. 查询域名为 Balancer.fi 的 DNS 解析记录(https://bgp.tools/dns/balancer.fi)。A 记录中地址为 104.21.37.47 和 172.67.203.244。这两个 IP 地址的所属 BGP AS 区域号为 AS13335,并且该 AS 属于 CloudFlare。

2. 根据 CloudFlare 的记录显示(https://radar.cloudflare.com/routing/anomalies/hijack-17957),AS13335 在 BGP Origin Hijack 攻击的 AS 列表中。

3. 发现 Balancer.fi 的 HTTPS 证书被更换为攻击者的证书。

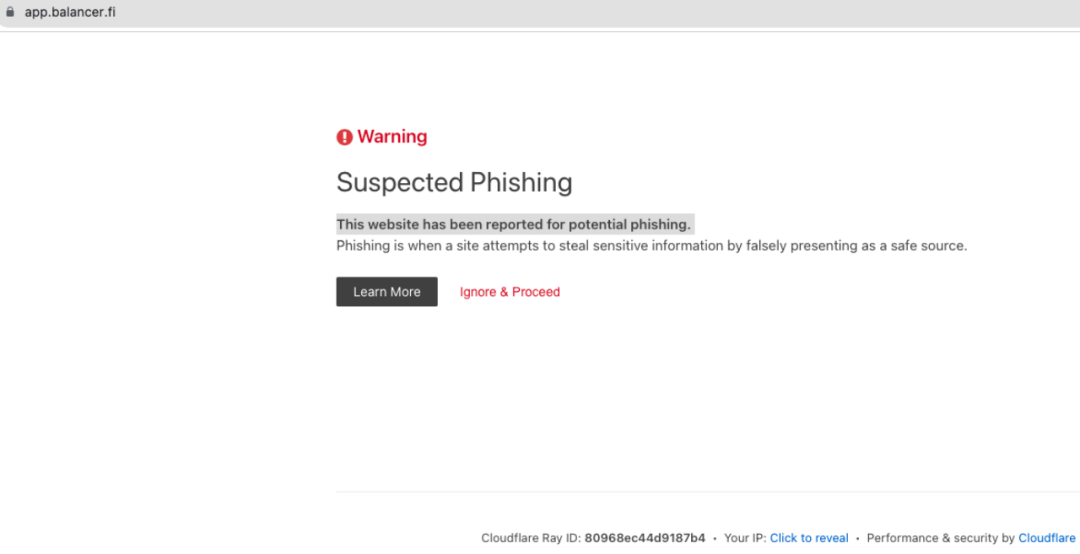

4. 目前访问 https://app.balancer.fi 会收到 CloudFlare 的钓鱼安全提醒。

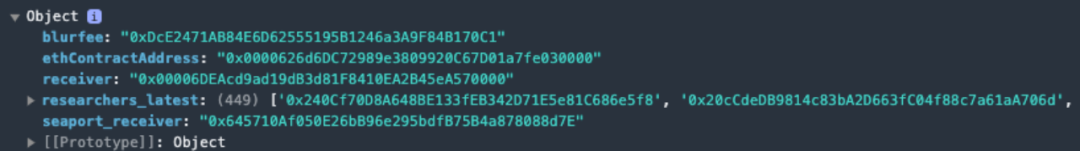

5. 经过分析,发现 app.balancer.fi 的前端存在恶意的 JavaScript 代码(https://app.balancer.fi/js/overchunk.js)。

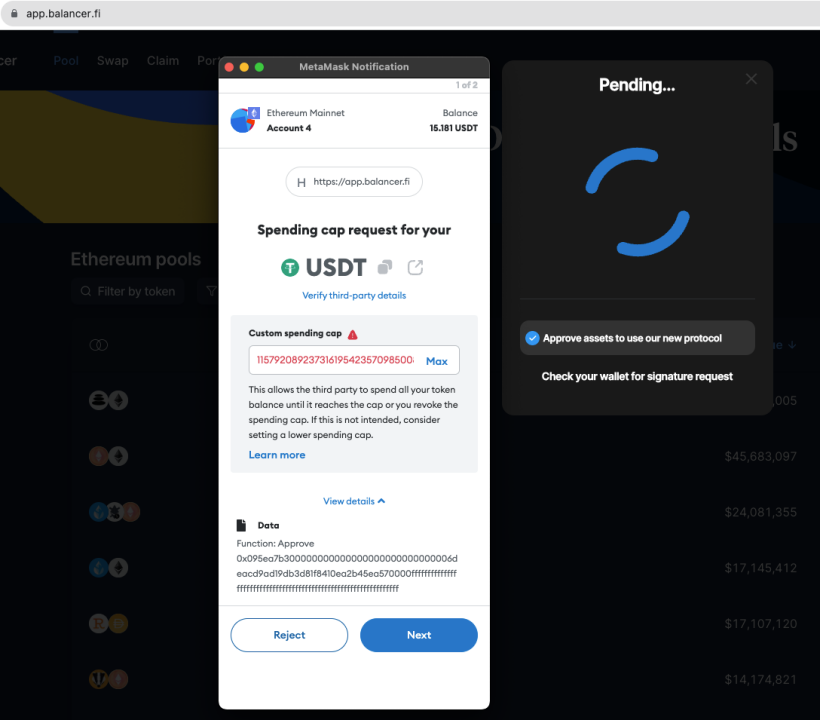

6. 用户使用钱包连接 app.balancer.fi 站点后,恶意脚本会自动判断连接用户的余额并进行钓鱼攻击。

7. 通过对恶意的 JS 文件进行分析,得到以下恶意地址:

0x00006DEAcd9ad19dB3d81F8410EA2B45eA570000

0x645710Af050E26bB96e295bdfB75B4a878088d7E

0x0000626d6DC72989e3809920C67D01a7fe030000

慢雾安全团队提醒用户,目前针对 Balancer 的 BGP 攻击还在持续进行,请暂时停止访问 app.balancer.fi 站点,避免遭受攻击。

解决方案

1. 自建监控,监控用户自用网段的 BGP 变化,进行告警;

2. 使用慢雾 MistEye 系统,提供链上链下安全监测服务,具备前后端、证书等信息的监控能力,可以实现监控网页、JS、证书等信息的变化,发现异常实时告警;

3. 采购成熟产品,如 Akamai。Akamai 有全球 BGP 动态监控大数据服务,客户可以选择监控自用的特定网段的 BGP 变化,以随时跟进安全问题。

总结

经过慢雾安全团队深入地分析,该事件为 BGP Hijacking 攻击导致的安全事件。这是针对 Balancer.fi 进行的一次有目的性的 BGP Hijacking 攻击,攻击者选的攻击时间点、证书伪造、AS 控制等操作一气呵成。

最后需要提醒的是,许多运营商已经很清楚 BGP Hijacking 攻击的风险,并为此做了充分准备。但不少项目方并不是很清楚,特别是对 AS 变化引起的网络路径变化这类风险没有充分的准备和响应措施,所以将来这类攻击可能会重复出现。因此,慢雾安全团队建议项目方、互联网服务提供商和服务器托管商应该认识到这类事件的风险,并协同防御,避免此类事件再次发生。如果你需要协助,可以联系慢雾安全团队。

扩展阅读:

https://blog.cloudflare.com/rpki/

https://medium.com/s2wblog/post-mortem-of-klayswap-incident-through-bgp-hijacking-en-3ed7e33de600