Chainalysis:朝鲜黑客从加密平台窃取的钱都干什么了?

2024年加密货币黑客攻击持续增长,被盗金额达22亿美元,同比增加21.07%。朝鲜黑客活动尤为突出,占被盗总额61%,用于资助军事项目。攻击目标从DeFi平台转向中心化服务,私钥泄露成主要原因。尽管下半年攻击频率下降,但整体威胁依旧严峻。行业需加强安全措施、监管合作及预测技术,以应对日益复杂的网络犯罪。

原文标题:$2.2 Billion Stolen from Crypto Platforms in 2024, but Hacked Volumes Stagnate Toward Year-End as DPRK Slows Activity Post-July

原文作者:Chainalysis

原文编译:陶朱,金色财经

转载:Luke,火星财经

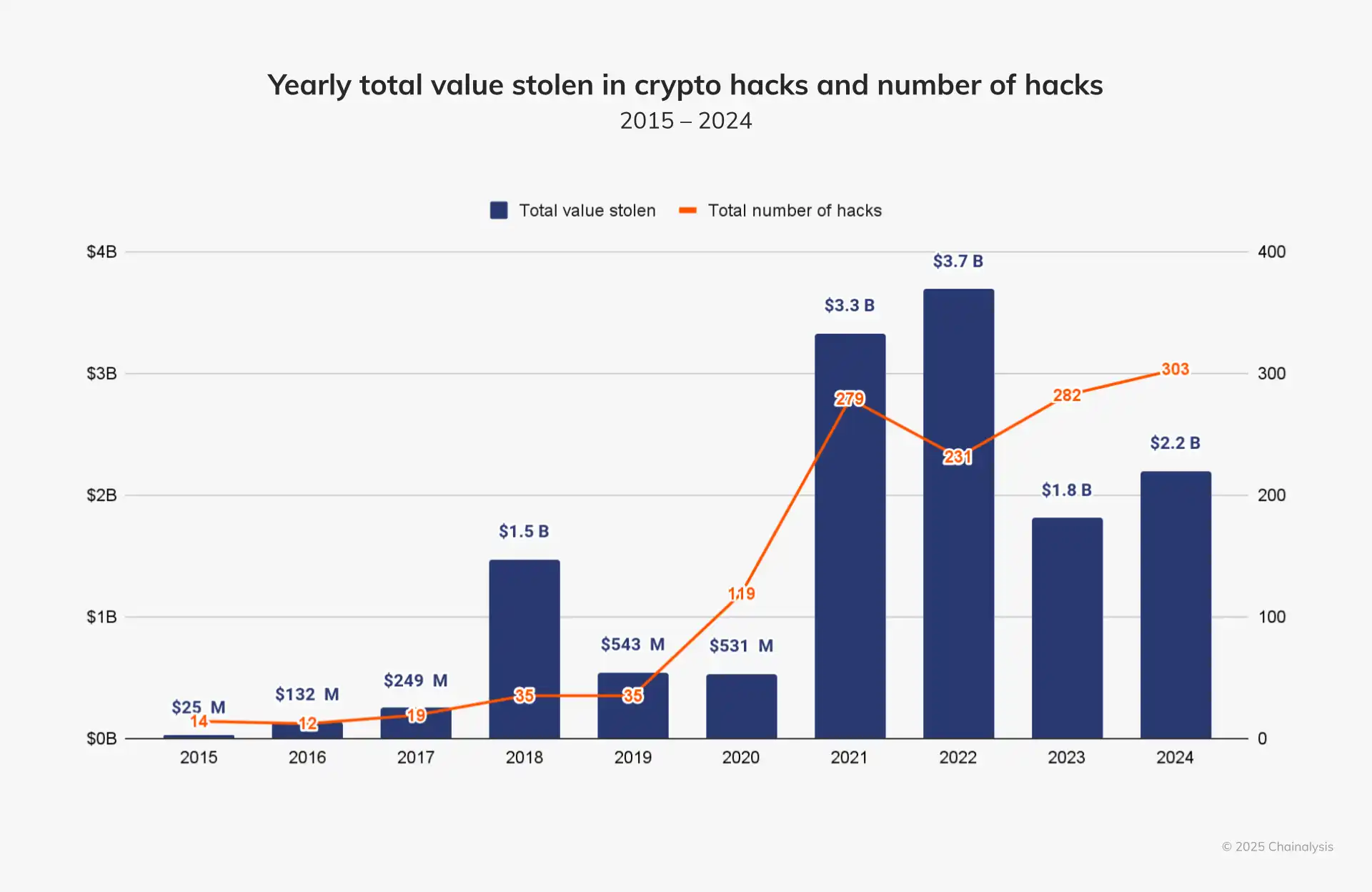

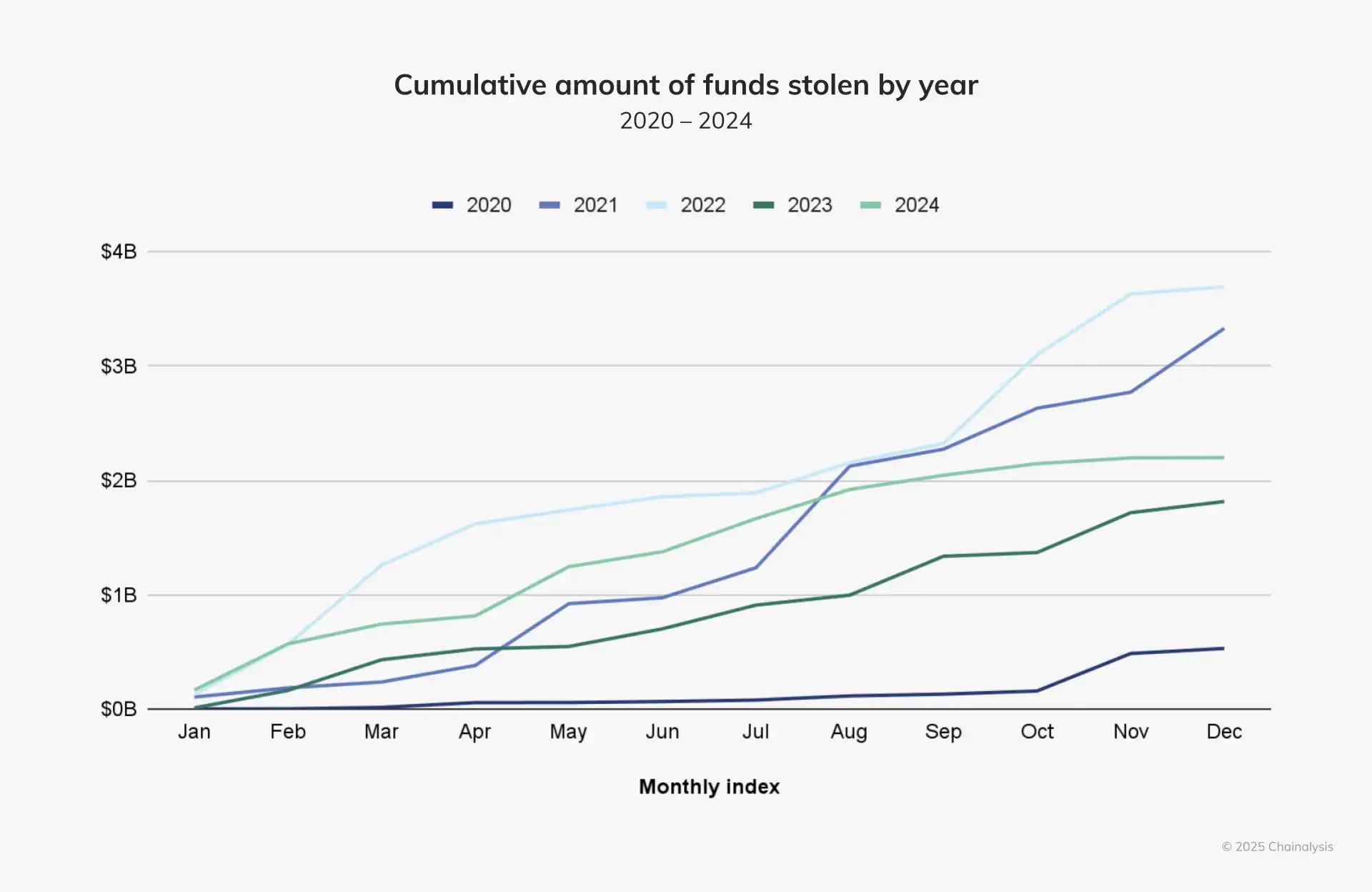

加密货币黑客攻击仍然是一个持续存在的威胁,过去十年中的四年,价值超过 10 亿美元的加密货币被盗(2018 年、2021 年、2022 年和 2023 年)。2024 年是达到这一令人不安的里程碑的第五年,突显出随着加密货币的采用和价格的上涨,可被盗的金额也在增加。

2024 年,被盗资金同比增长约 21.07%,达到 22 亿美元,个人黑客事件数量从 2023 年的 282 起增加到 2024 年的 303 起。

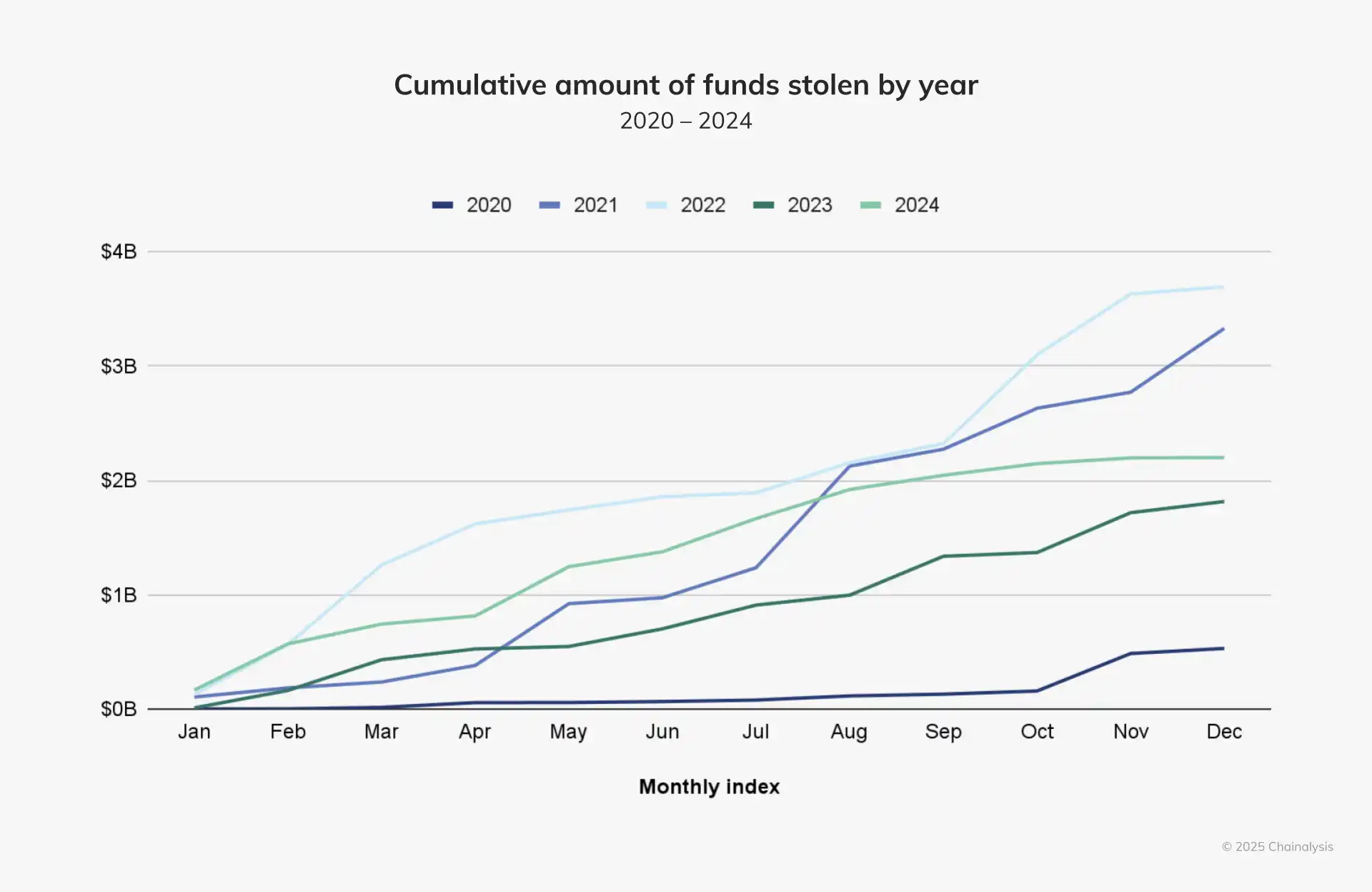

有趣的是,加密货币黑客攻击的强度在今年上半年左右发生了变化。在我们的年中罪案更新中,我们注意到在 2024 年 1 月至 2024 年 7 月期间被盗的累积价值已经达到 15.8 亿元,比 2023 年同期的被盗价值高出约 84.4%。正如我们在下面的图表中看到的,到 7 月底,生态系统很容易走上正轨,这一年可以与 2021 年和 2022 年的 30 多亿美元相媲美。然而,2024 年的加密货币被盗上升趋势在 7 月之后明显放缓,之后保持相对稳定。稍后,我们将探讨这种变化的潜在地缘政治原因。

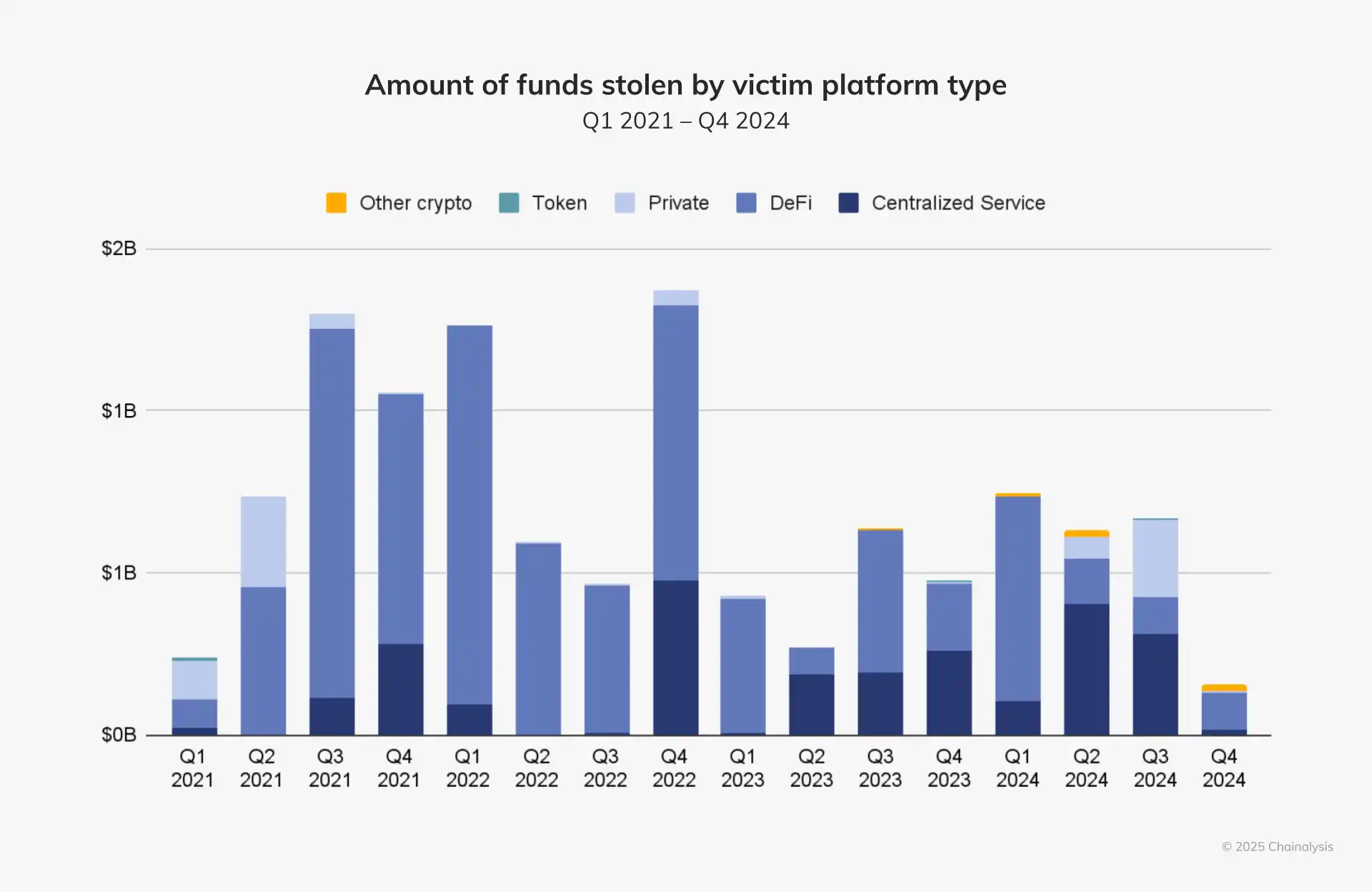

就按受害者平台类型划分的被盗金额而言,2024 年也出现了有趣的模式。在 2021 年至 2023 年的大多数季度中,去中心化金融(DeFi)平台是加密货币黑客的主要目标。DeFi 平台可能更容易受到攻击,因为它们的开发人员倾向于优先考虑快速增长并将产品推向市场,而不是实施安全措施,这使它们成为黑客的主要目标。

尽管 2024 年第一季度 DeFi 仍占被盗资产的最大份额,但中心化服务在第二季度和第三季度是最有针对性的。一些最著名的中心化服务黑客攻击包括 DMM Bitcoin(2024 年 5 月;3.05 亿美元)和 WazirX(2024 年 7 月;2.349 亿美元)。

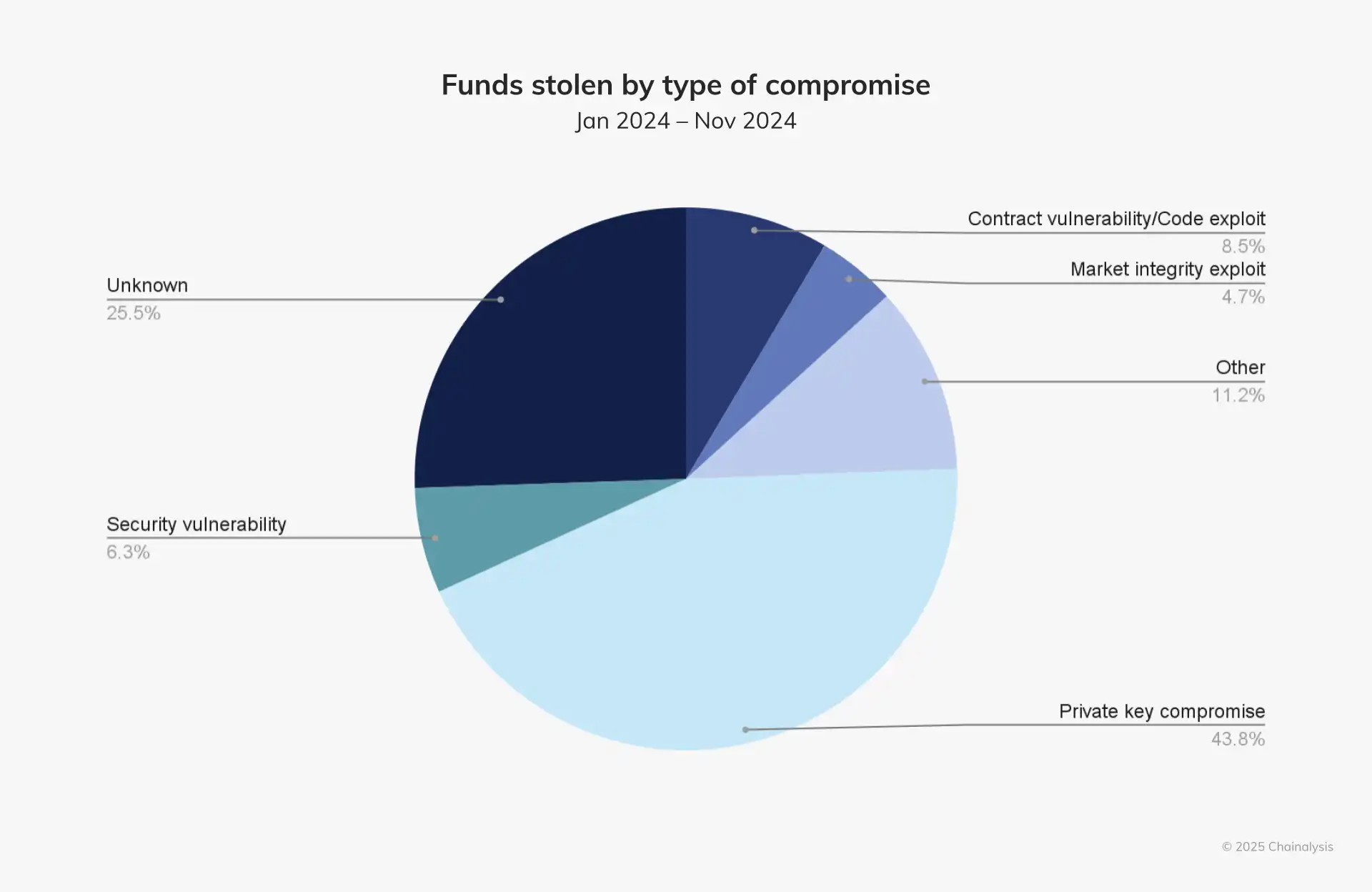

这种焦点从 DeFi 向中心化服务的转变凸显了黑客常用的安全机制(例如私钥)的重要性日益增加。2024 年,私钥泄露在被盗加密货币中所占比例最大,达到 43.8%。对于中心化服务而言,确保私钥的安全至关重要,因为它们控制对用户资产的访问。鉴于中心化交易所管理大量用户资金,私钥泄露的影响可能是毁灭性的;我们只需看看价值 3.05 亿美元的 DMM Bitcoin 黑客事件,这是迄今为止最大的加密货币漏洞之一,可能是由于私钥管理不善或缺乏足够的安全性而发生的。

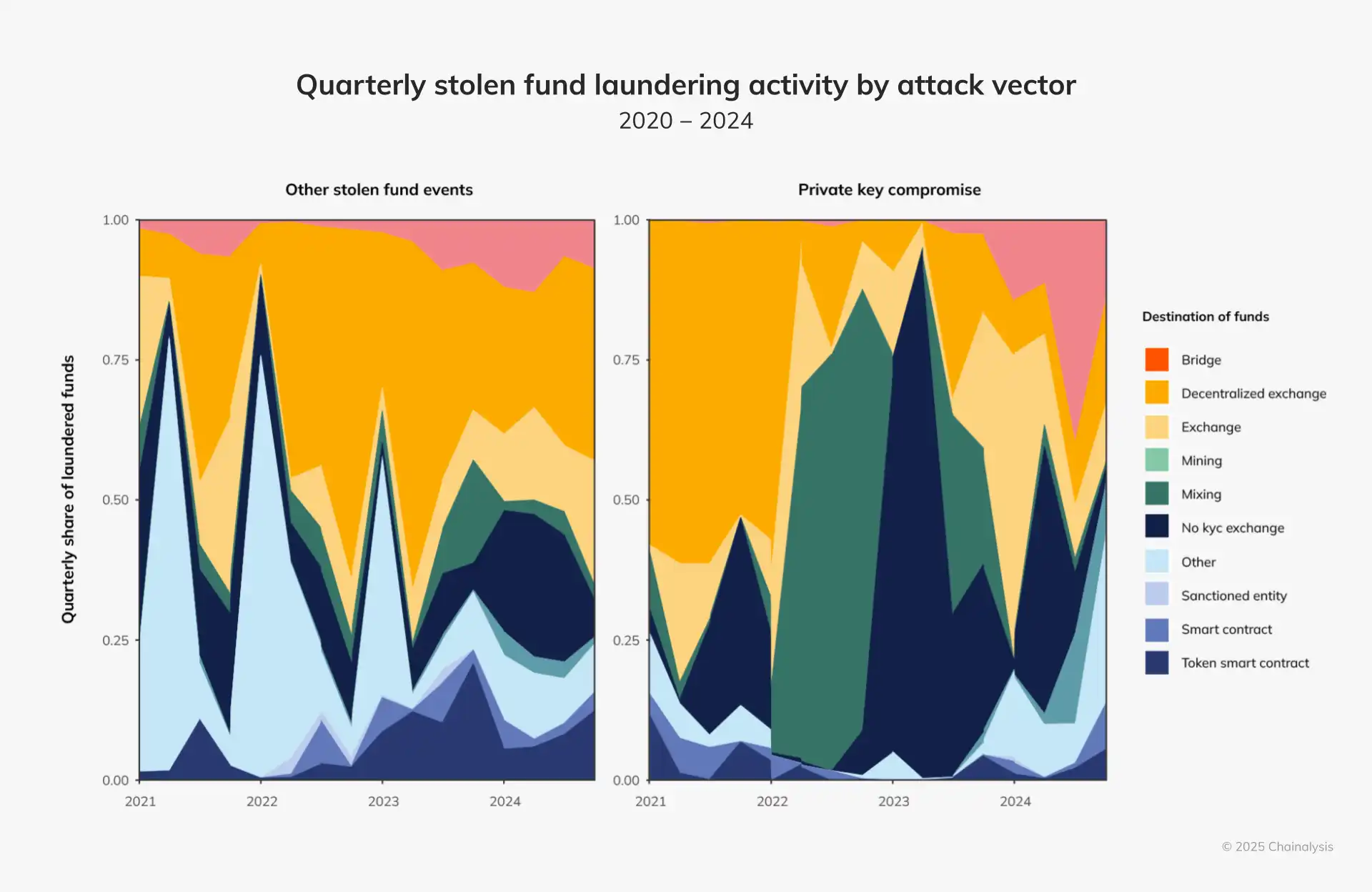

在泄露私钥后,恶意行为者通常会通过去中心化交易所 (DEX)、挖矿服务或混合服务来洗钱被盗资金,从而混淆交易轨迹并使追踪复杂化。到 2024 年,我们可以看到私钥黑客的洗钱活动与利用其他攻击媒介的黑客的洗钱活动有很大不同。例如,在窃取私钥后,这些黑客经常转向桥接和混合服务。对于其他攻击媒介,去中心化交易所更常用于洗钱活动。

2024 年,朝鲜黑客从加密平台窃取的金额将比以往任何时候都多

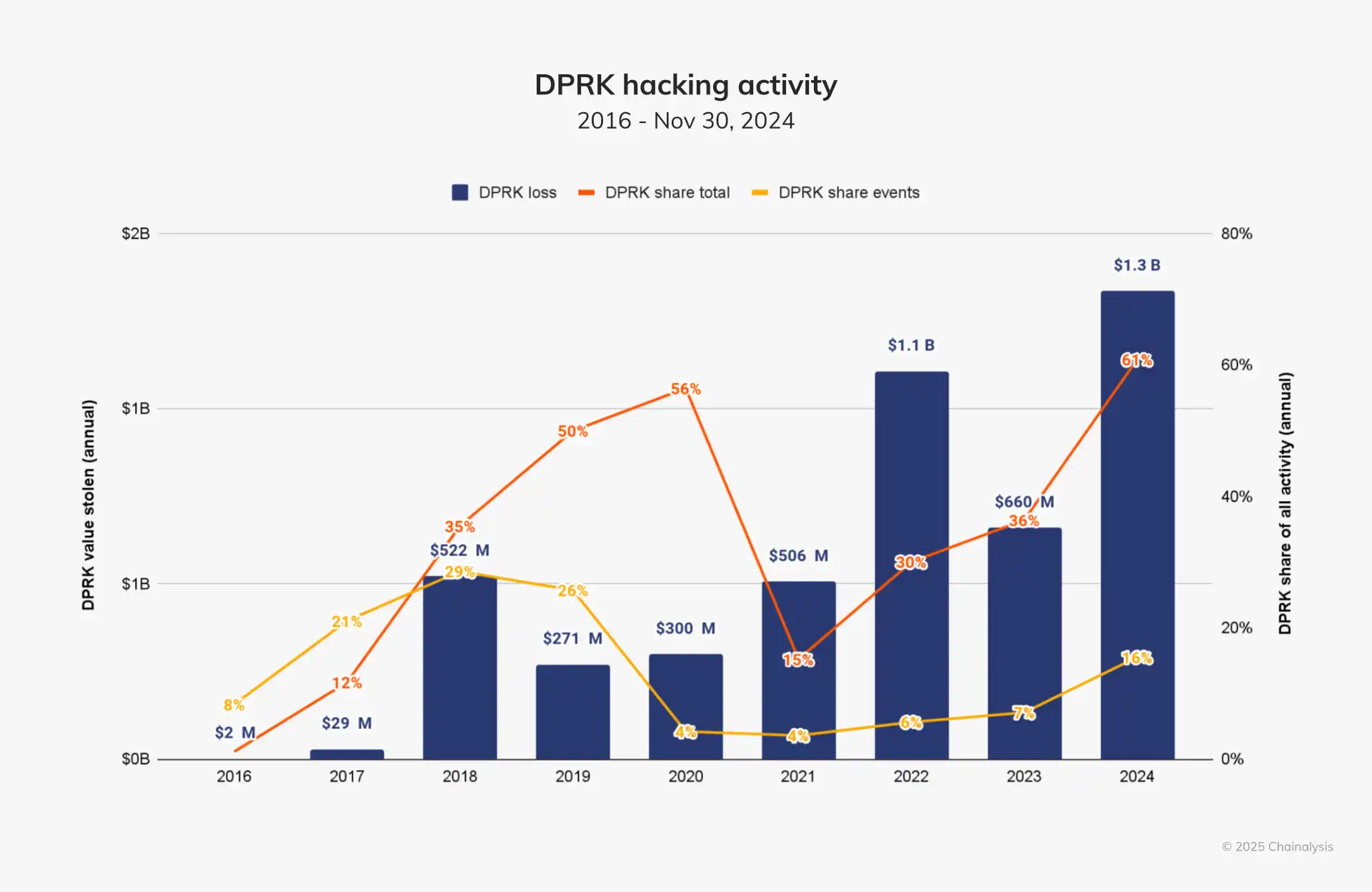

与朝鲜有关的黑客因其复杂而无情的手段而臭名昭著,他们经常利用先进的恶意软件、社会工程和加密货币盗窃来为国家资助的行动提供资金并规避国际制裁。美国和国际官员评估认为,平壤利用窃取的加密货币为其大规模杀伤性武器和弹道导弹计划提供资金,危及国际安全。到 2023 年,与朝鲜有关的黑客将通过 20 起事件窃取约 6.605 亿美元;到 2024 年,这一数字在 47 起事件中增加到 13.4 亿美元,被盗价值增加了 102.88%。这些数字占当年被盗总金额的 61%,占事件总数的 20%。

请注意,在去年的报告中,我们发布了朝鲜通过 20 次黑客攻击窃取了 10 亿美元的信息。经过进一步调查,我们确定之前归因于朝鲜的某些大型黑客攻击可能不再相关,因此金额减少至 6.605 亿美元。然而,事件数量保持不变,因为我们发现了归因于朝鲜的其他较小的黑客攻击。当我们获得新的链上和链下证据时,我们的目标是不断重新评估我们对与朝鲜有关的黑客事件的评估。

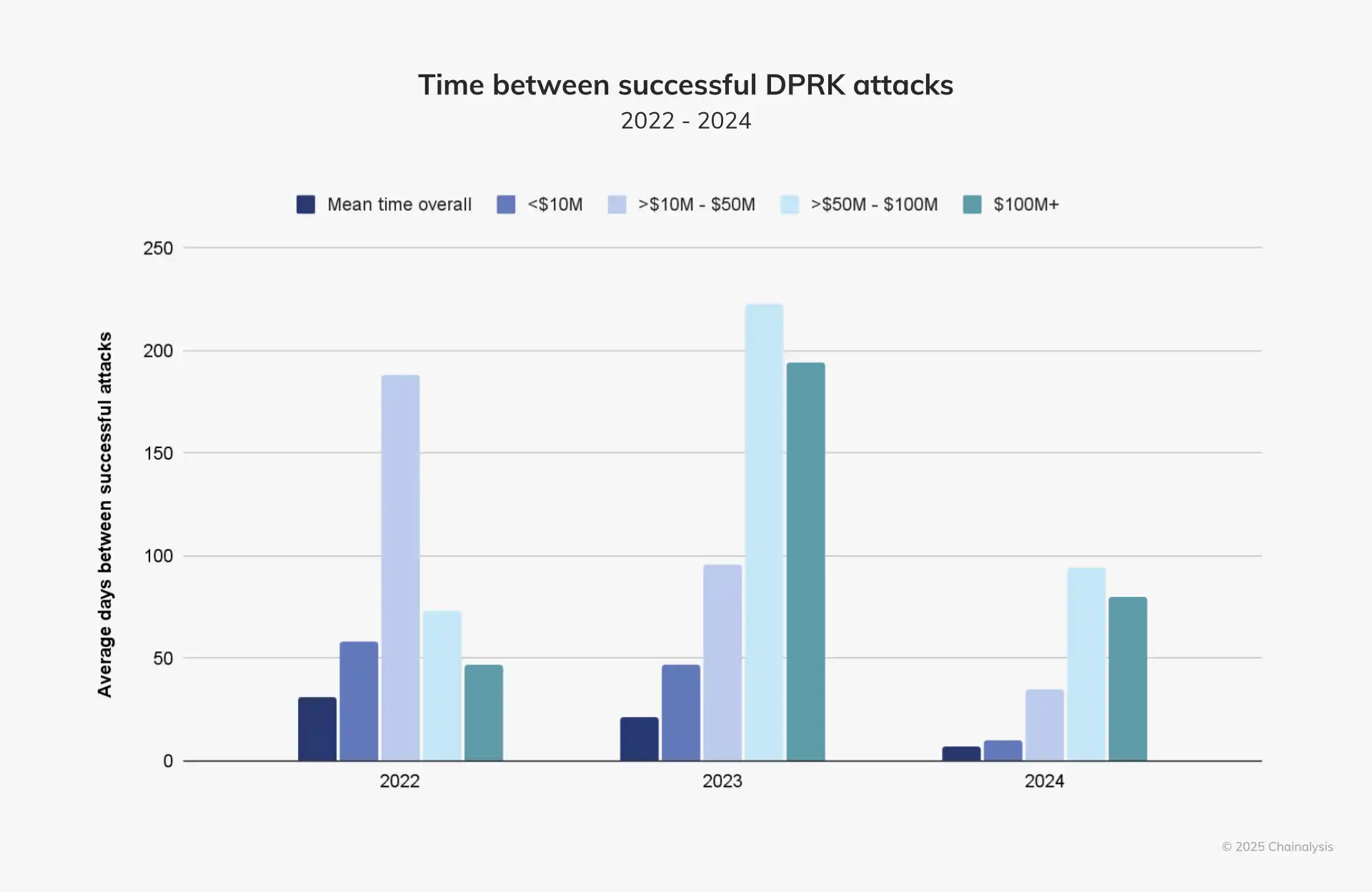

不幸的是,朝鲜的加密货币攻击似乎变得越来越频繁。在下图中,我们根据漏洞利用规模检查了 DPRK 攻击成功之间的平均时间,发现各种规模的攻击均同比下降。值得注意的是,2024 年价值 50 至 1 亿美元以及 1 亿美元以上的攻击发生频率远高于 2023 年,这表明朝鲜在大规模攻击方面做得越来越好、越来越快。这与前两年形成鲜明对比,前两年其每次的利润往往低于 5000 万美元。

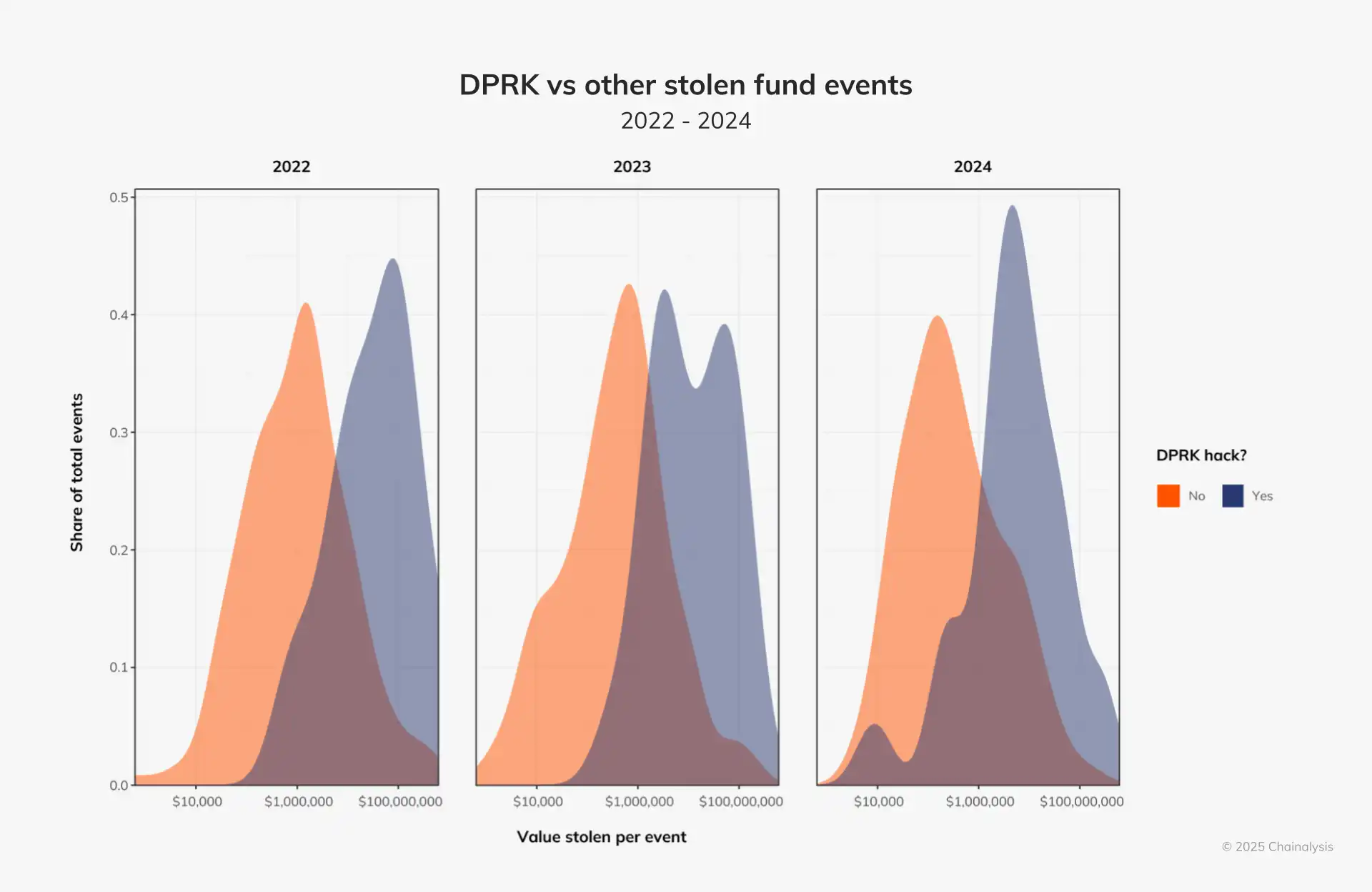

在将朝鲜的活动与我们监测的所有其他黑客活动进行比较时,很明显,朝鲜在过去三年中一直对大多数大规模攻击负有责任。有趣的是,朝鲜黑客攻击的金额较低,尤其是价值 10,000 美元左右的黑客攻击密度也不断增加。

其中一些事件似乎与朝鲜 IT 从业者有关,他们越来越多地渗透到加密货币和 Web3 公司,损害了他们的网络、运营和完整性。这些员工经常使用复杂的策略、技术和程序 (TTP),例如虚假身份、雇用第三方招聘中介以及操纵远程工作机会来获取访问权限。在最近的一个案例中,美国美国司法部 (DOJ) 周三起诉了 14 名在美国担任远程 IT 从业者的朝鲜国民。公司通过窃取专有信息和勒索雇主赚取了超过 8800 万美元。

为了减轻这些风险,公司应优先考虑彻底的雇佣尽职调查——包括背景调查和身份验证——同时保持强大的私钥安全以保护关键资产(如果适用)。

尽管所有这些趋势都表明朝鲜今年非常活跃,但其大部分攻击发生在年初,整体黑客活动在第三季度和第四季度陷入停滞,如早先的图表所示。

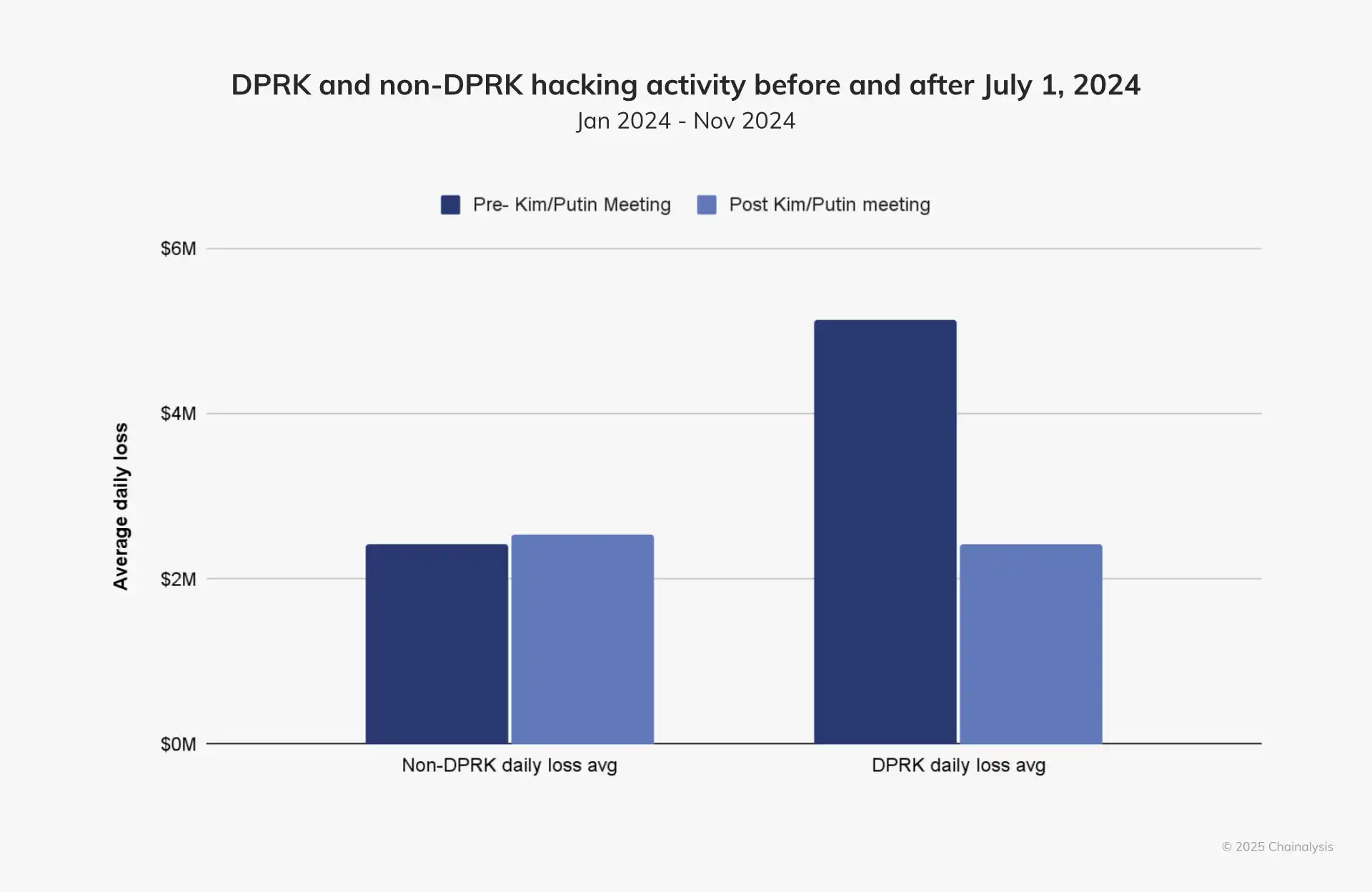

2024 年 6 月下旬,俄罗斯总统弗拉基米尔·普京和朝鲜领导人金正恩也将在平壤举行峰会,签署共同防御协议。今年到目前为止,俄罗斯根据联合国安理会的制裁释放了先前冻结的数百万美元的朝鲜资产,这标志着两国联盟的不断发展。与此同时,朝鲜已向乌克兰部署军队,向俄罗斯提供弹道导弹,据报道还向莫斯科寻求先进的太空、导弹和潜艇技术。

如果我们对比 2024 年 7 月 1 日之前和之后 DPRK 漏洞的日均损失,我们可以看到被盗价值的金额显著下降。具体如下图所示,之后朝鲜窃取的金额下降了约 53.73%,而非朝鲜窃取的金额则增加了约 5%。因此,除了将军事资源转向乌克兰冲突之外,近年来大幅加强与俄罗斯合作的朝鲜也可能改变了其网络犯罪活动。

2024 年 7 月 1 日之后朝鲜窃取资金的下降是显而易见的,时机也很明显,但值得注意的是,这种下降不一定与普京访问平壤有关。此外,12 月发生的一些事件可能会在年底改变这种模式,而且攻击者经常会在假期期间发动袭击。

案例研究:朝鲜对 DMM Bitcoin 的攻击

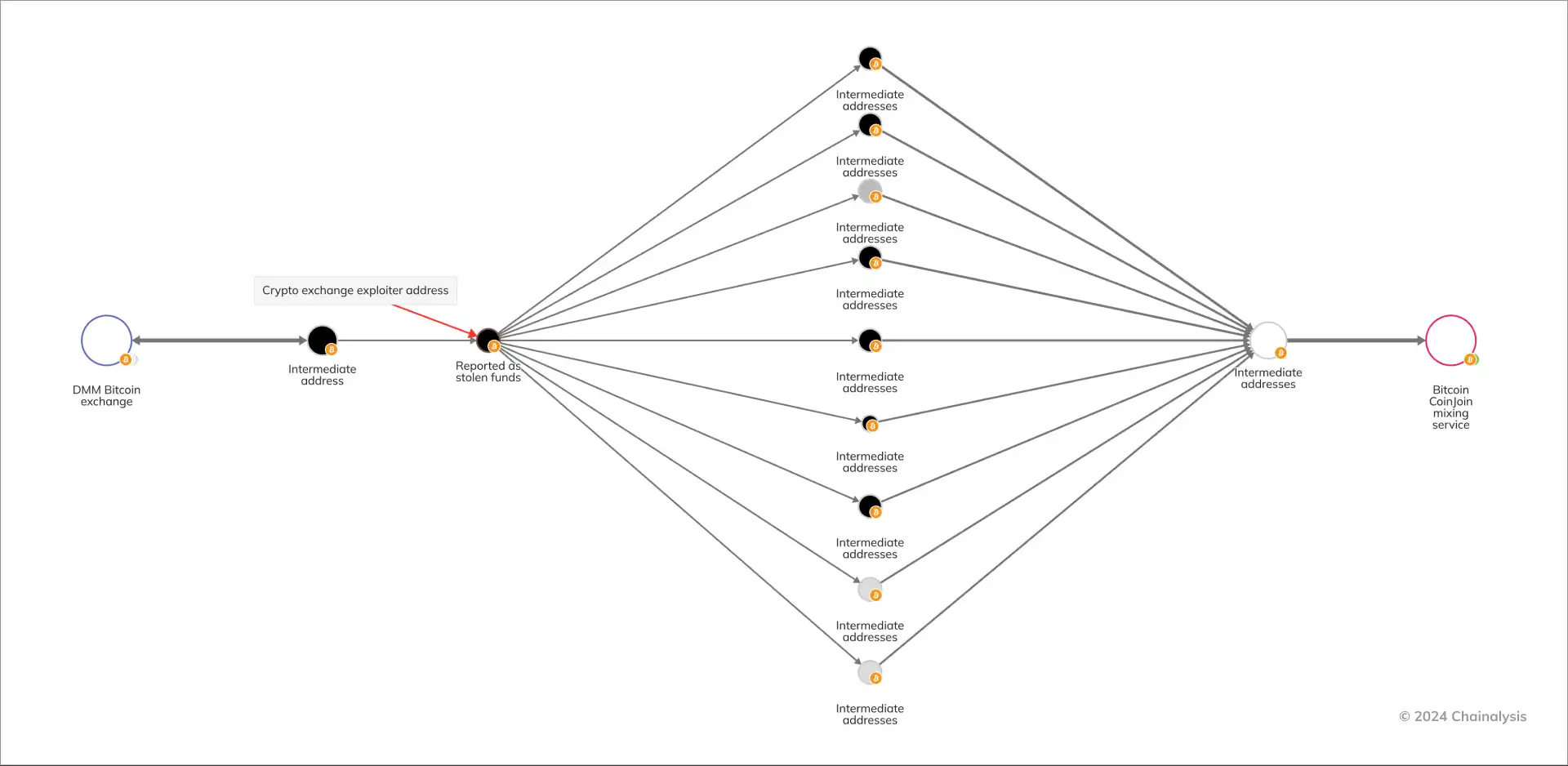

2024 年与朝鲜有关的黑客攻击的一个著名例子涉及日本加密货币交易所 DMM Bitcoin,该交易所遭受黑客攻击,导致约 4,502.9 个比特币损失,当时价值 3.05 亿美元。攻击者针对 DMM 使用的基础设施中的漏洞,导致未经授权的提款。对此,DMM 在集团公司的支持下,通过寻找等值资金来全额支付客户存款。

我们能够分析初始攻击后链上的资金流动,在第一阶段,我们看到攻击者将价值数百万美元的加密货币从 DMM Bitcoin 转移到几个中间地址,然后最终到达 Bitcoin CoinJoin 混合服务器。

在使用比特币 CoinJoin 混合服务成功混合被盗资金后,攻击者通过一些桥接服务将部分资金转移到 Huioneguarantee,这是一个与柬埔寨企业集团 Huione Group 相关的在线市场,Huione Group 是该领域的重要参与者。为网络犯罪提供便利。

DMM Bitcoin 已将其资产和客户账户转移到日本金融集团 SBI 集团的子公司 SBI VC Trade,过渡定于 2025 年 3 月完成。幸运的是,新兴工具和预测技术正在兴起,我们将我们将在下一节中进行探讨,为防止此类破坏性黑客攻击的发生做好准备。

利用预测模型阻止黑客攻击

先进的预测技术通过实时检测潜在风险和威胁,正在改变网络安全,提供主动的方法来保护数字生态系统。让我们看一下下面的例子,涉及去中心化流动性提供商 UwU Lend。

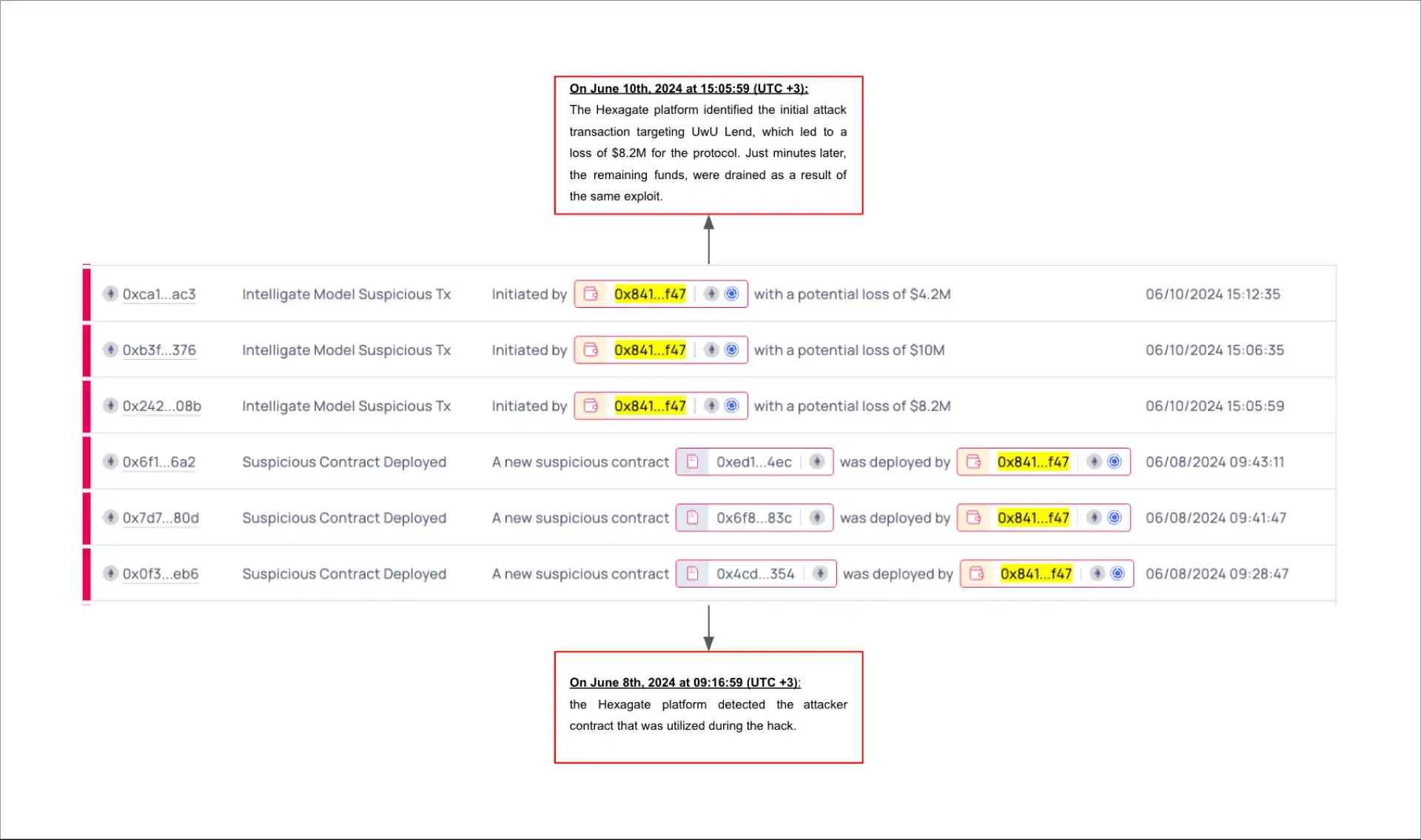

2024 年 6 月 10 日,攻击者通过操纵 UwU Lend 的价格预言机系统,获取了约 2000 万美元的资金。攻击者发起闪电贷攻击,以改变多个预言机上 Ethena Staked USDe (sUSDe) 的价格,导致估值不正确。因此,攻击者可以在七分钟内借到数百万美元。Hexagate 在漏洞利用前大约两天检测到了攻击合约及其类似部署。

尽管攻击合约在漏洞利用前两天被准确地实时检测到,但由于其设计原因,其与被利用合约的联系并未立即显现出来。借助 Hexagate 的安全预言机等其他工具,可以进一步利用这种早期检测来减轻威胁。值得注意的是,导致 820 万美元损失的第一次攻击发生在后续攻击前几分钟,这提供了另一个重要信号。

在重大链上攻击之前发出的此类警报有可能改变行业参与者的安全性,使他们能够完全防止代价高昂的黑客攻击,而不是对其做出响应。

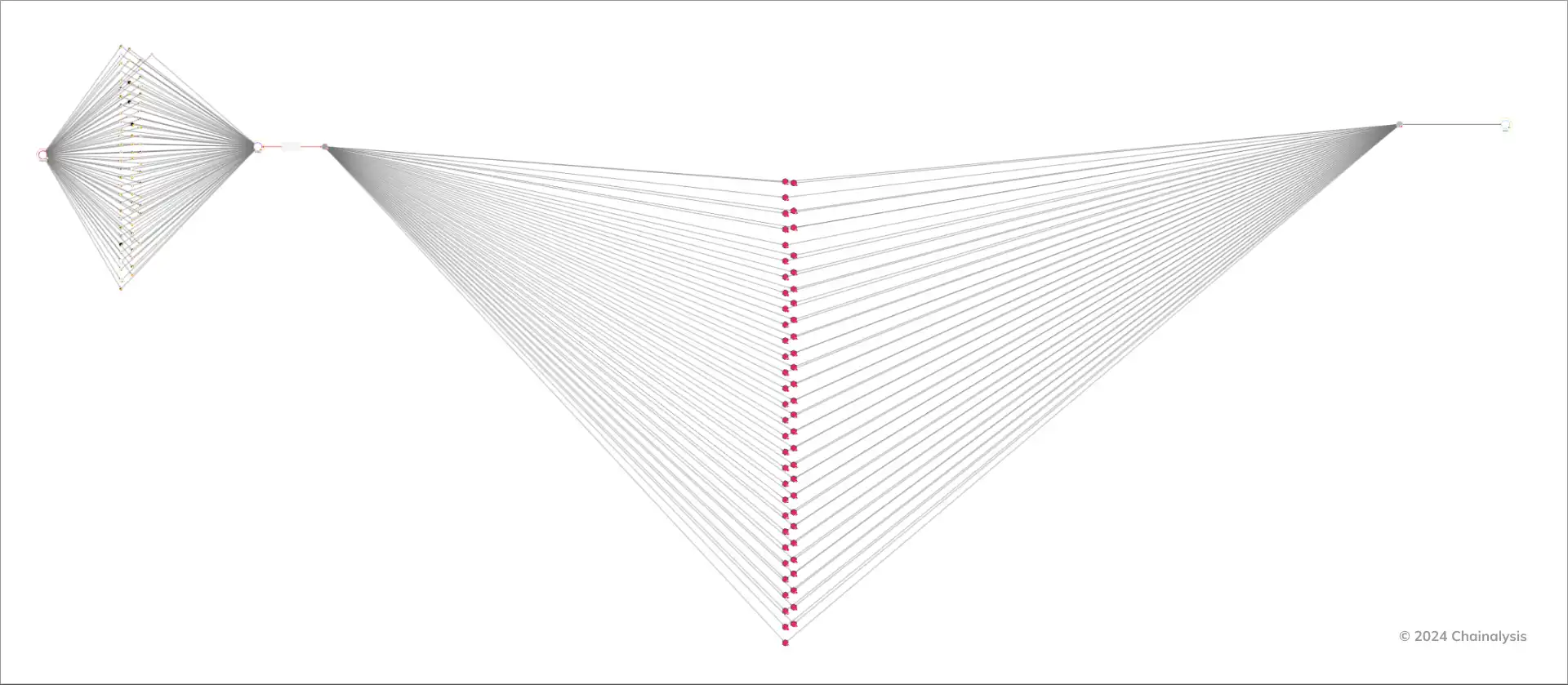

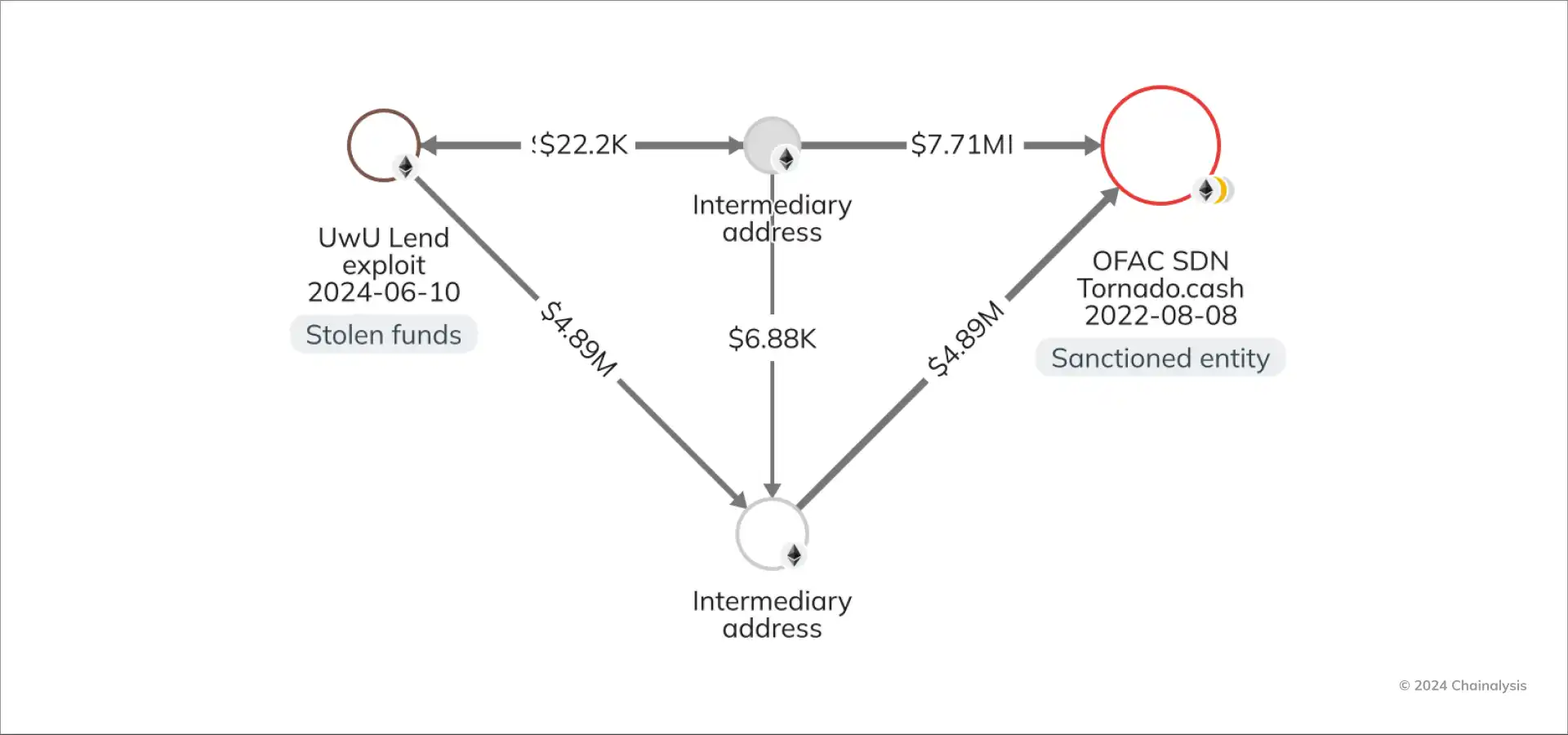

在下图中,我们看到攻击者在资金到达 OFAC 批准的以太坊智能合约混合器 Tornado Cash 之前通过两个中间地址转移了被盗资金。

然而,值得注意的是,仅仅访问这些预测模型并不能确保防止黑客攻击,因为协议可能并不总是拥有有效采取行动的适当工具。

需要更强的加密安全性

2024 年被盗加密货币的增加凸显了该行业需要应对日益复杂和不断变化的威胁形势。虽然加密货币盗窃的规模尚未恢复到 2021 年和 2022 年的水平,但上述的死灰复燃凸显了现有安全措施的差距以及适应新的利用方法的重要性。为了有效应对这些挑战,公共和私营部门之间的合作至关重要。数据共享计划、实时安全解决方案、先进的跟踪工具和有针对性的培训可以使利益相关者能够快速识别和消灭恶意行为者,同时建立保护加密资产所需的弹性。

此外,随着加密货币监管框架的不断发展,对平台安全和客户资产保护的审查可能会加强。行业最佳实践必须跟上这些变化,确保预防和问责。通过与执法部门建立更牢固的合作伙伴关系,并为团队提供快速响应的资源和专业知识,加密货币行业可以加强其防盗能力。这些努力不仅对于保护个人资产至关重要,而且对于在数字生态系统中建立长期信任和稳定也至关重要。