报告解读: 2022 上半年典型安全事件及反洗钱分析

上一篇我们主要解读了 2022 上半年区块链反洗钱态势以及工具方法介绍,本篇主要聚焦于 2022 上半年典型安全事件以及针对部分事件进行反洗钱分析。

作者:慢雾科技

上一篇我们主要解读了 2022 上半年区块链反洗钱态势以及工具方法介绍,本篇主要聚焦于 2022 上半年典型安全事件以及针对部分事件进行反洗钱分析。

典型安全事件

此节选取了上半年部分典型安全事件,选取标准为损失较大,发生次数较多,影响范围较广及手法较新的事件,此外,Ronin Network 安全事件下一篇会单独分析介绍,敬请关注。

Wormhole 损失超 3 亿美元

2 月 3 日,攻击者利用 Wormhole 网络中的签名验证漏洞在 Solana 上铸造了 12 万 WETH,价值超 3.26 亿美元。Wormhole 发布针对该事件的报告中指出,此次事件中 Wormhole 的漏洞具体是 Solana 端核心 Wormhole 合约的签名验证代码存在错误,允许攻击者伪造来自“监护人”的消息来铸造 Wormhole 的 WETH。本次事件是目前针对 Solana 的黑客攻击中造成的最大损失规模事件。

Beanstalk Farms 遭闪电贷和提案攻击

4 月 17 日,基于以太坊的算法稳定币项目 Beanstalk Farms 遭攻击,损失约为 1.82 亿美元。本次攻击的主要原因在于提案的投票与执行两阶段间无时间间隔,导致攻击者在完成投票后未经社区审核可以直接执行恶意提案。有趣的是,攻击者将其中 25 万美元捐赠给了一个用于为乌克兰政府筹集捐款的地址。

Harmony 损失超 1 亿美元

6 月 24 日,Harmony Horizon bridge 遭到黑客攻击。经慢雾 MistTrack 分析,攻击者获利超 1 亿美元,包括 11 种 ERC20 代币、13,100 ETH、5,000 BNB 以及 640,000 BUSD。26 日 Harmony 创始人 Stephen Tse 在 Twitter 上表示,Horizon 被攻击并非因为智能合约漏洞,而是由私钥泄露导致。虽然 Harmony 对私钥进行了加密存储,但攻击者还是解密了其中部分私钥并签名了一些未经授权的交易。

Pokemoney 发生 Rug Pull

BSC 上 NFT 项目 Pokemoney 发生 Rug Pull,约 1.18 万枚 BNB(约 350 万美元)被提取转移。Pokemoney 背后的团队声称价格暴跌是由于神秘的黑客攻击。虽然没有证据证明黑客入侵,但该项目团队坚决支持这个说法。他们在 Telegram 上声称,由于某种原因,他们无法访问该项目的 Twitter 帐户,因此无法告知社区有关黑客行为的解释。

Crypto.com 部分账户遭黑客攻击

据 Crypto.com 调查报告,“2022 年 1 月 17日,Crypto.com 获悉少数用户在其账户上未经授权提取了加密货币。Crypto.com 立即暂停所有代币的提款以启动调查,并全天候工作以解决该问题。没有客户遭受资金损失。在大多数情况下,我们阻止了未经授权的提款,在所有其他情况下,客户都得到了全额报销。该事件影响了 483 名 Crypto.com 用户。未经授权的提款总额为 4,836.26 ETH、443.93 BTC 和约 66,200 美元的其他货币。”

Uniswap 空投钓鱼攻击

7 月 12 日,Binance 创始人 CZ 发推表示,通过威胁情报在 ETH 区块链上检测到 Uniswap V3 潜在漏洞。几个小时后,多名 Twitter 用户发布消息称,此次黑客攻击中转移资金的交易并无异常,并表示这是一次网络钓鱼攻击,超过 70,000 个连接到 Uniswap 的地址被空投代币,空投代币将用户链接到一个类似于真实 Uniswap 网站的钓鱼网站。用户被诱骗授权合约,从而允许攻击者控制其钱包,盗取其加密货币和 NFT。其中一个钱包损失了超过 650 万美元,另一个钱包损失了价值约 168 万美元的加密货币。

OpenSea 多名用户遭邮件钓鱼

2 月 20 日,全球最大的加密数字藏品市场 OpenSea 遭到攻击。根据 OpenSea 官方的推文,黑客在 OpenSea 合约升级的同时,向所有用户邮箱发送了钓鱼邮件,很多用户误以为是官方邮件,对钱包进行了授权,导致钱包被盗。

ApeCoin 空投闪电贷套利

3 月 17 日,根据 Twitter 用户 Will Sheehan 的报告,套利机器人通过闪电贷薅羊毛,拿到 6w 多 ApeCoin(每个价值 8 美元)。分析发现这和 ApeCoin 的空投机制存在漏洞有关。具体来说,ApeCoin 能否空投取决于某一个用户是否持有 BYAC NFT 的瞬时状态,而攻击者可以通过借入闪电贷来操纵瞬时状态。攻击者首先通过闪电贷借入 BYAC Token,接着 redeem 获得 BYAC NFT,然后使用这些 NFT 来 Claim 空投的 APE,最后将 BYAC NFT mint 获得的 BYAC Token 用来返还闪电贷。

BAYC 官方 Discord 遭攻击

6 月 5 日,BAYC 在官方推特表示,其 Discord 服务器被短暂攻击,价值约 200 ETH 的 NFT 被盗。此次攻击是由于社区管理员的帐户遭到入侵,黑客冒充管理员身份发布了一个指向钓鱼网站的链接。

FEG 遭两次闪电贷攻击

5 月 16 日,多链 DeFi 协议 FEG 遭到闪电贷攻击,攻击者窃取 144 ETH 和 3,280 BNB,损失约 130 万美元。5 月 17 日,FEG 再次受到攻击,攻击者窃取 291 ETH 和 4,343 BNB,损失约 190 万美元,其中 BSC 链 130 万美元,ETH 链 60 万美元。两次攻击类似,主要原因是未验证 swapToSwap 函数中 path 地址参数,导致攻击者可以任意传入恶意 path 地址,使得 FEGexPRO 合约将自身代币授权给攻击者。

Optimism 因合约漏洞损失 2000 万枚 OP

6 月 9 日,Optimism 与 Wintermute 双双发布公告,向社区披露了一起 2000 万 OP 代币丢失的事件。在 OP 代币发布之时,Optimism 委托 Wintermute 来为 OP 在二级市场上提供流动性服务,Optimism 将向 Wintermute 提供 2000 万枚 OP 代币。为了接收这笔代币,Wintermute 给了 Optimism 一个多签地址,在 Optimism 测试发送了两笔交易且 Wintermute 确认无误后,Optimism 将 2000 万 OP 转移到了该地址。在 Optimism 转完币之后,Wintermute 却发现自己没办法控制这些代币,因为他们所提供的多签地址暂时只部署在了以太坊主网上,尚未向 Optimism 网络部署。为了控制这些代币,Wintermute 立即启动了补救操作。但已有攻击者察觉到了这一漏洞,并抢在 Wintermute 之前将该多签地址部署到了 Optimism 网络上,成功控制了这 2000 万代币。目前 Optimism 黑客已归还 1700 万枚 OP 代币,并向 Vitalik 地址转入 100 万枚 OP,而 Vitalik 已将此资金归还。

MM.finance 遭 DNS 劫持攻击

5 月 4 日,据官方发文称,MM.finance 网站遭到 DNS 攻击,攻击者设法将恶意合约地址注入前端代码。攻击者利用 DNS 漏洞修改托管文件中的路由器合约地址,价值 200 万美元以上的加密货币资产被盗,并通过跨链桥转移到 ETH 链,随后通过 Tornado.Cash 洗钱。

KLAYswap 遭到恶意前端攻击

2 月 3 日,韩国 DeFi 项目 KLAYswap 发布公告称遭黑客攻击,损失约 22 亿韩元,约合 183 万美元。公告中称黑客通过 BGP 劫持篡改 KLAYswap 前端的第三方 JS 链接,导致用户访问 KLAYswap 页面时被投毒,然后授权资产给黑客钱包地址,最终导致用户资产被盗,期间共有 325 个钱包发生 407 笔异常交易。

Terra 生态崩溃

5 月 9 日,Terra 生态算法稳定币 UST 严重脱钩、LUNA 近乎归零,数百亿美元市值一夕蒸发。Luna Foundation Guard(LFG)使用了价值约 35 亿美元的比特币来维持 UST 的价值。但并没有起作用。最终,在 5 月 12 日,Terra 停止运行。Terra 的崩溃导致了 600 亿美元的损失,造成了比特币价格的抛售压力效应,并在整个加密资产中产生了恐惧情绪,加剧了行业正在经历的熊市。

典型安全事件损失概览

根据上文,摘取了上半年部分典型安全事件进行反洗钱分析,如下:

事件 被盗时间 损失统计

Wormhole 2 月 2 日 120,000 WETH

Beanstalk 4 月 17 日 24,830 ETH、250,000 USDC 代币和 36,390,000 BEAN 代币

Harmony 6 月 23 日 ETH 链:13,100 ETH、41,200,000 USDC、592 WBTC、9,981,000 USDT、 6,070,000 DAI、5,530,000 BUSD、84,620,000 AAG、110,000 FXS、415,000 SUSHI、990 AAVE、43 WETH 和 5,620,000 FRAXBSC 链:5,000 BNB 和 640,000 BUSD

Crypto.com 1 月 17 日 ETH 链:4,836.25 ETHBTC 链:443.93 BTC

Uniswap Phishing7 月 11 日 3,278.84 ETH 和 240.42 WBTC

ApeCoin 空投闪电贷套利3 月 17 日 60,564 APE

BAYC 官方 Discord 遭攻击6 月 4 日 价值超过 145 ETH(25.6 万美元)的 NFTs

FEGToken5 月 15 日、5 月 16 日 443.86 ETH 和 7,626.49 BNB

Optimism 5 月 27 日 20,000,000 OP 代币(17,000,000 OP 已归还)

MM.finance 5 月 4 日 2,000,000 美元

反洗钱分析详述

Wormhole

黑客地址:CxegPrfn2ge5dNiQberUrQJkHCcimeR4VXkeawcFBBka(Solana 链)

被盗时间:2 月 2 日

损失统计:120,000 WETH

攻击手续费来源:Tornado.Cash

资金转移:

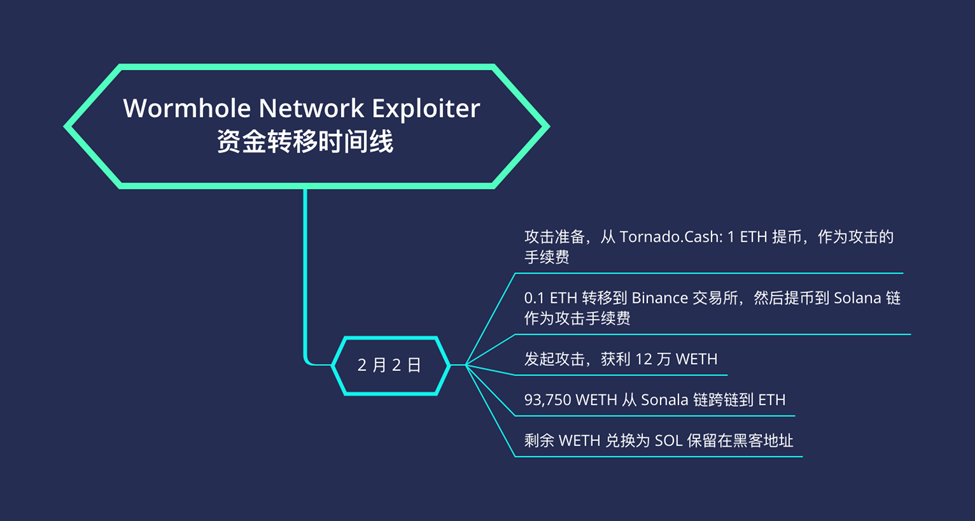

(Wormhole Network Exploiter 资金转移时间线)

WETH 资金转移:

流向流向资金

跨链到 ETH 链93,750 WETH

兑换为 SOL26,250 WETH

黑客地址余额:

地址余额

CxegPrfn2ge5dNiQberUrQJkHCcimeR4VXkeawcFBBka432,661.15 SOL

0x629e7da20197a5429d30da36e77d06cdf796b71a93,750.623 ETH

Beanstalk

黑客地址:0x1c5dCdd006EA78a7E4783f9e6021C32935a10fb4(ETH 链)

被盗时间:4 月 17 日

损失统计:24,830 ETH、250,000 USDC 代币和 36,390,000 BEAN 代币

攻击手续费来源:Tornado.Cash

资金转移:

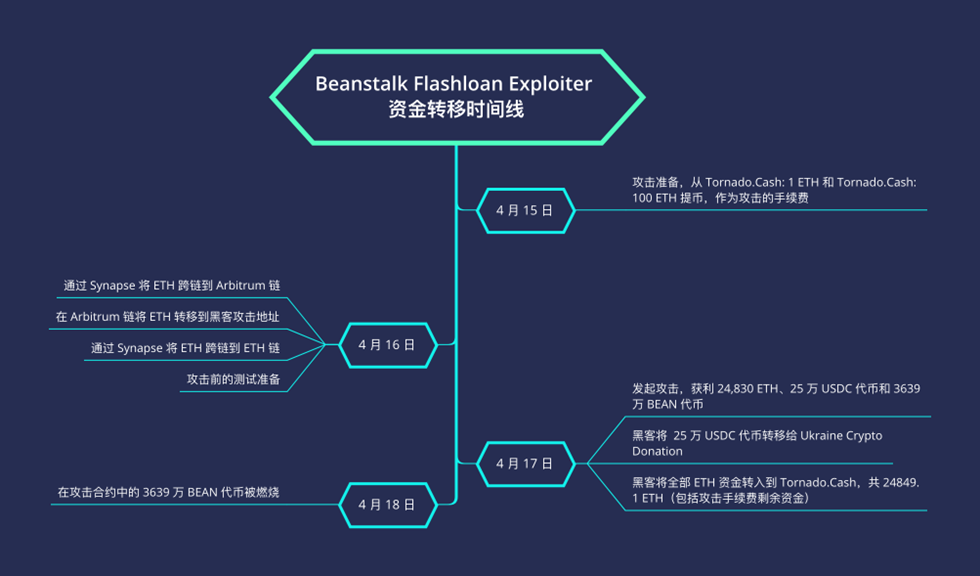

(Beanstalk Flashloan Exploiter 资金转移时间线)

ETH 资金转移:

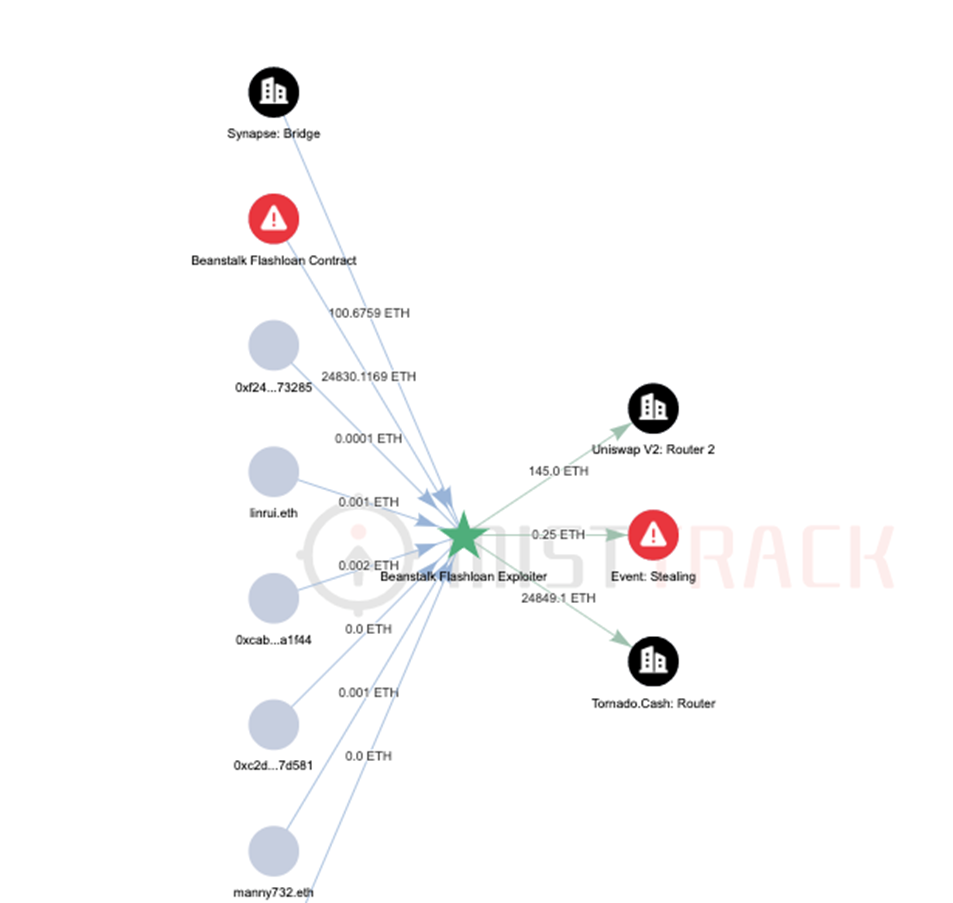

(Beanstalk Flashloan Exploiter ETH 资金转移图)

ETH 资金转移表:

流向流向资金

Tornado.Cash24849.1 ETH

Harmony

黑客地址:

0x0d043128146654C7683Fbf30ac98D7B2285DeD00(ETH 链)

0x0d043128146654C7683Fbf30ac98D7B2285DeD00(BSC 链)

被盗时间:6 月 23 日

损失统计:

(ETH 链)13,100 ETH、41,200,000 USDC、592 WBTC、9,981,000 USDT、6,070,000 DAI、5,530,000 BUSD、84,620,000 AAG、110,000 FXS、415,000 SUSHI、990 AAVE、43 WETH 和 5,620,000 FRAX

(BSC 链)5,000 BNB 和 640,000 BUSD

攻击手续费来源:无

资金转移:

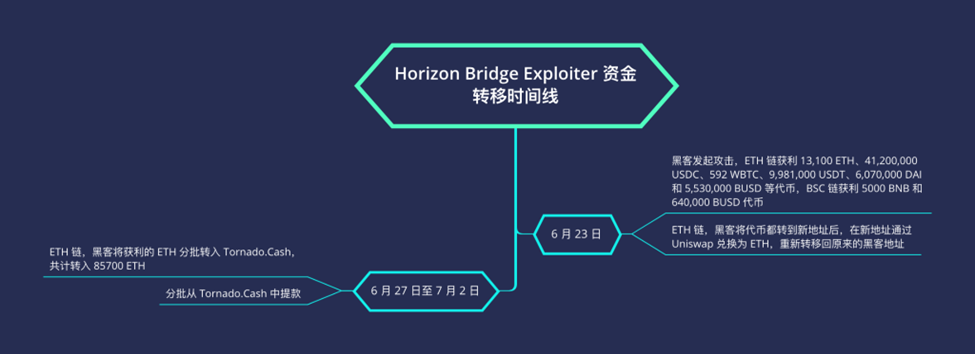

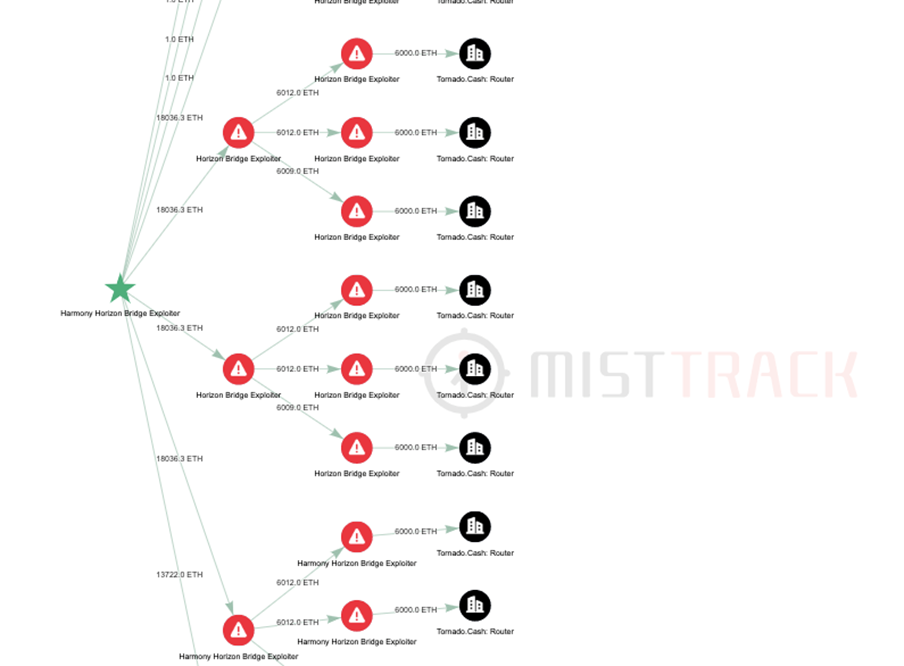

(Horizon Bridge Exploiter 资金转移时间线)

ETH 资金转移:

(Horizon Bridge Exploiter ETH 资金转移图)

ETH 资金转移表:

流向流向资金

Tornado.Cash85,700 ETH

Balance201.2094 ETH

Tornado.Cash 资金转移:

黑客总计转入 85,700 ETH 到 Tornado.Cash,经过分析,我们得出 Harmony 黑客的 Tornado.Cash 提款符合下列特征:

- 从 Tornado.Cash 的分批提款,每个提款地址的提款次数相对固定,主要提款次数是 5 和 6,即提款 5 * 100 ETH 或 6 * 100 ETH 到提款地址。

- 从 Tornado.Cash 提款后,长达一个月未发生进一步转移。

根据上述的 Tornado.Cash 提款特征,共计发现了黑客 83,300 ETH 的提款,从 Tornado.Cash 转出资金情况如下表:

流向流向资金

Balance83,300 ETH

Crypto.com

黑客地址:

0x6e1218c55f1aCb588Fc5E55B721f1183D7D29D3d(ETH 链)

bc1qk8wlwypvvr6v5lmsngg5a248k2a9cgrsrw5jsq(BTC 链)

bc1q83c9e7s8925hhy9dzqpdyyfctgwaspj3wdrhqr(BTC 链)

bc1qk7e2k8s252789cggr5xy67m6jvc0jsqpdjfw9d(BTC 链)

bc1qnzn9wmt40qwuhd7zmqvmvd0c3zazv59ljplrnr(BTC 链)

bc1qy7hf94vv20jqez2fk8xyxuv0h0u8r0kh8cau46(BTC 链)

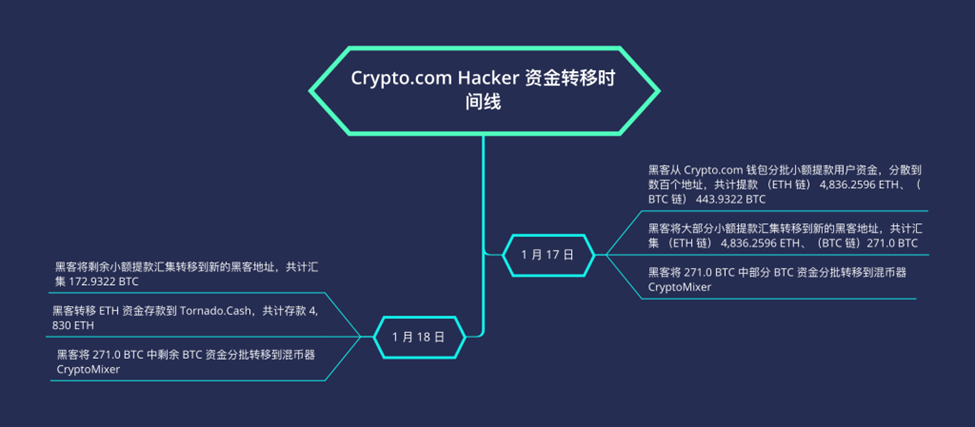

被盗时间:1 月 17 日、1 月 18 日

损失统计:(ETH 链)4,836.2596 ETH、(BTC 链)443.9322 BTC

攻击手续费来源:无

资金转移:

(Crypto.com Hacker 资金转移时间线)

ETH 资金转移:

(Crypto.com Hacker ETH 资金转移图)

ETH 资金转移表:

流向流向资金

Tornado.Cash4,830 ETH

Balance1.1692 ETH

BTC 资金转移表:

流向流向资金

CryptoMixer271 BTC

Balance172.9322 BTC

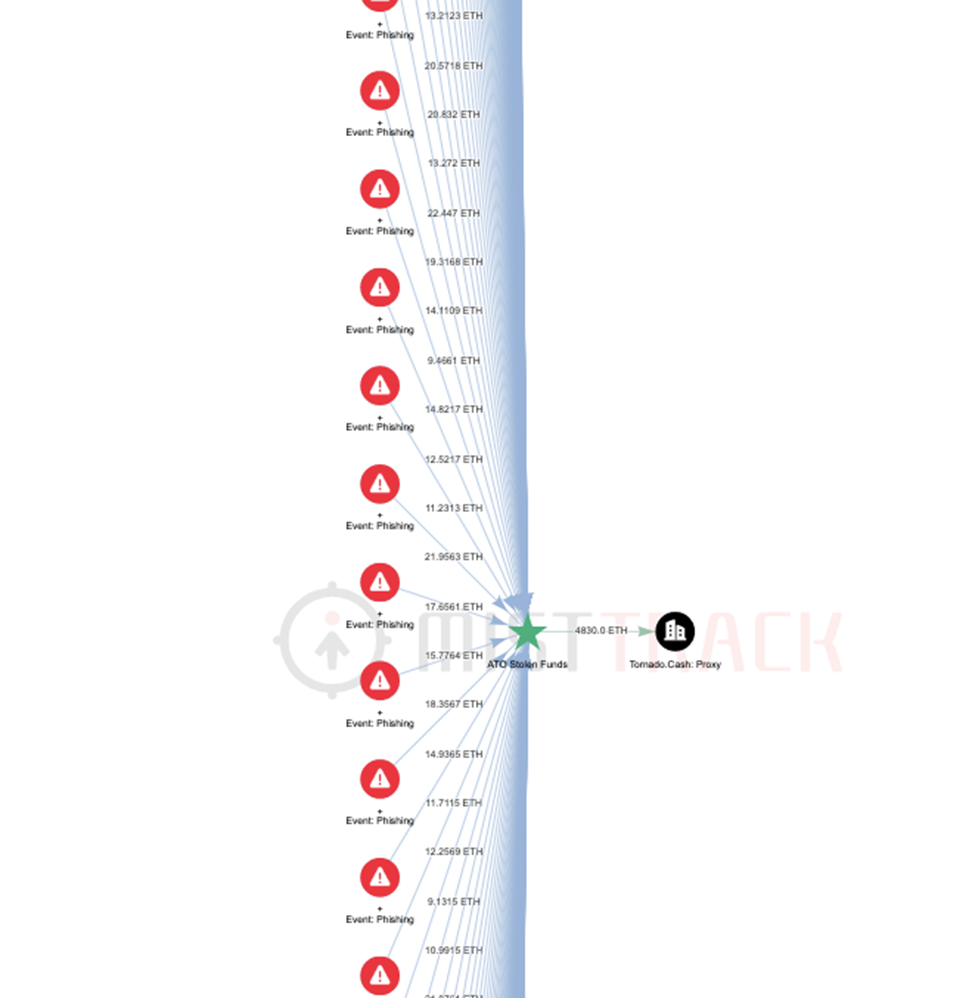

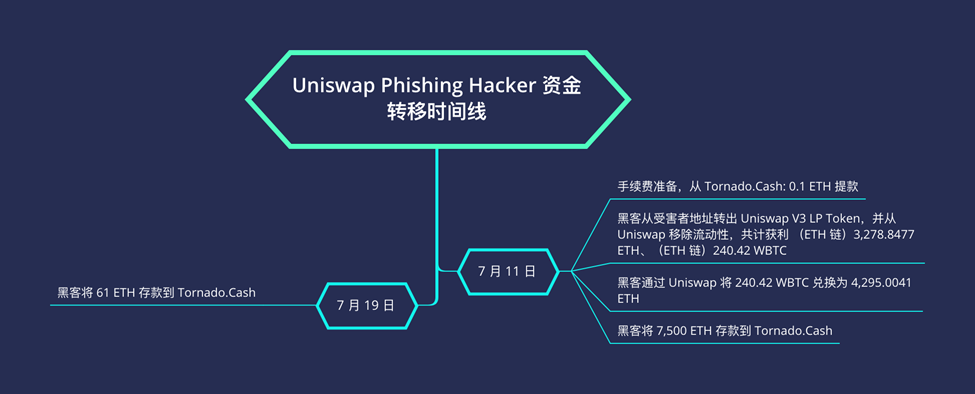

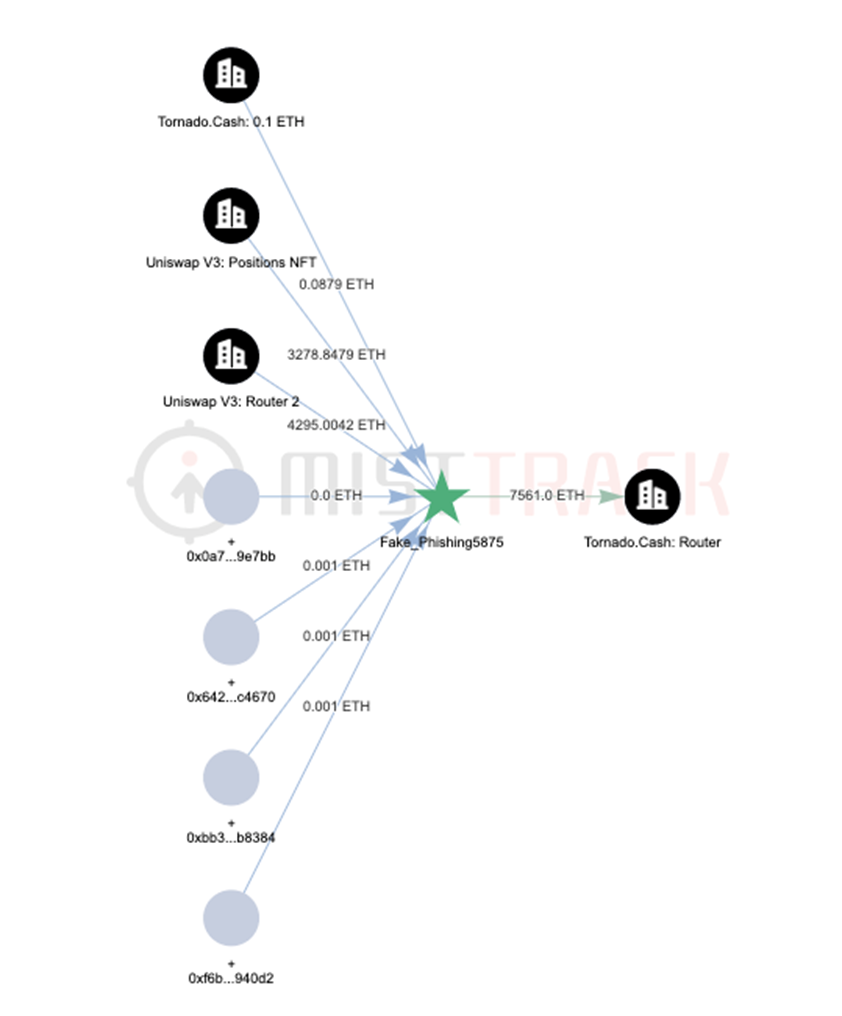

Uniswap Phishing

黑客地址:0x09b5027ef3a3b7332ee90321e558bad9c4447afa(ETH 链)

被盗时间:7 月 11 日

损失统计:3,278.8477 ETH、240.42 WBTC

攻击手续费来源:Tornado.Cash

资金转移:

(Uniswap Phishing Hacker 资金转移时间线)

ETH 资金转移:

黑客在洗钱的过程中通过 Uniswap 将 240.42 WBTC 兑换为 4,295.0041 ETH,洗钱的 ETH 资金共计 7,573.8518 ETH。

(Uniswap Phishing Hacker ETH 资金转移图)

ETH 资金转移表:

流向流向资金

Tornado.Cash7,561 ETH

Balance9.46 ETH

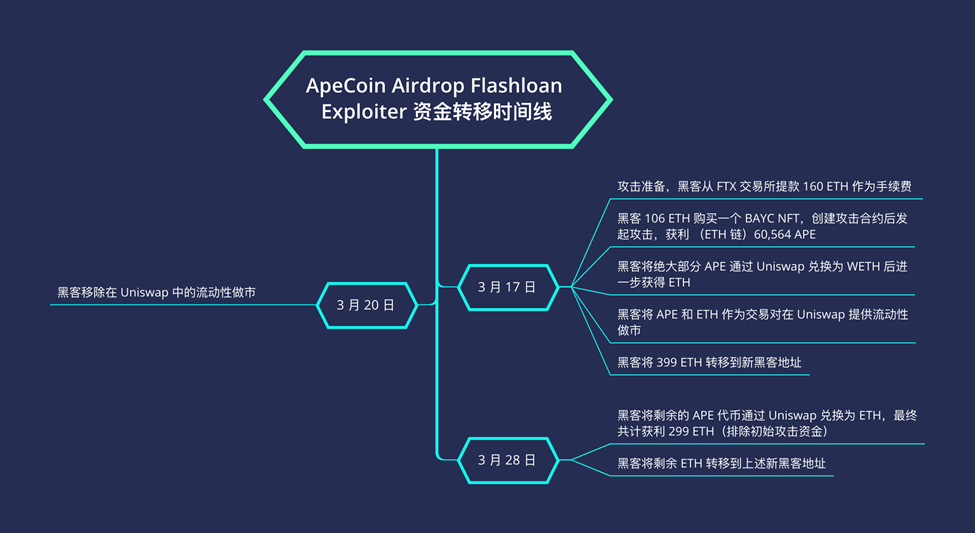

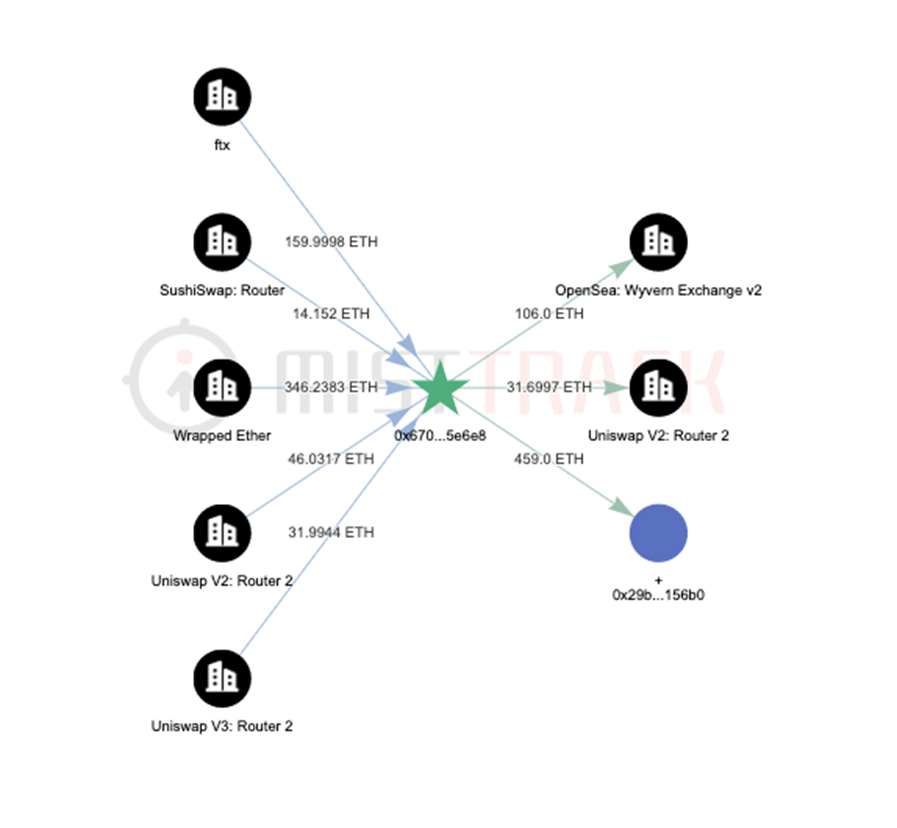

ApeCoin 空投闪电贷套利

黑客地址:0x6703741e913a30d6604481472b6d81f3da45e6e8(ETH 链)

被盗时间:3 月 17 日

损失统计:60,564 APE

攻击手续费来源:FTX

资金转移:

(ApeCoin Airdrop Flashloan Exploiter 资金转移时间线)

ETH 资金转移:

(ApeCoin Airdrop Flashloan Exploiter ETH 资金转移图)

ETH 资金转移表:

流向流向资金

Balance459 ETH

注:转移资金中包括攻击手续费剩余资金。

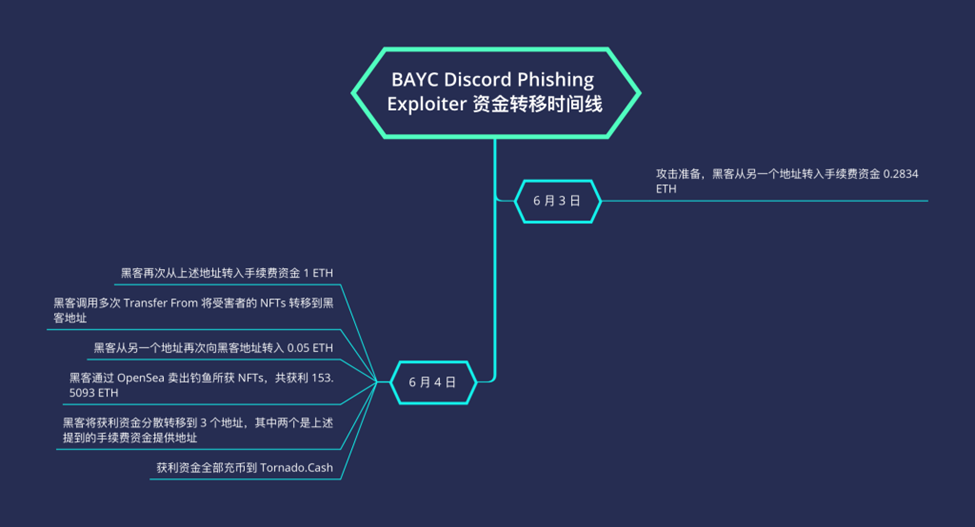

BAYC 官方 Discord 遭攻击

黑客地址:0x1079061d37f7f3fd3295e4aad02ece4a3f20de2d(ETH 链)

被盗时间:6 月 4 日

损失统计:价值超过 145 个 ETH (25.6 万美元)的 NFTs

攻击手续费来源:从其他个人地址转入

资金转移:

(BAYC Discord Phishing Exploiter 资金转移时间线)

ETH 资金转移表:

流向流向资金

Tornado.Cash153 ETH

FEGToken

注:此节将 5 月 15 日攻击的黑客称为黑客 1,将 5 月 16 日攻击的黑客称为黑客 2。

黑客地址:

0x73b359d5da488eb2e97990619976f2f004e9ff7c(黑客 1,ETH/BSC 链)

0xf99e5f80486426e7d3e3921269ffee9c2da258e2(黑客 2,ETH/BSC 链)

被盗时间:5 月 15 日、5 月 16 日

损失统计:

- (黑客 1,ETH 链)143.9125 ETH、(黑客 1,BSC 链)3,280.2738 BNB、

- (黑客 2,ETH 链)299.9566 ETH、(黑客 2,BSC 链)4,346.223 BNB

攻击手续费来源:Tornado.Cash

资金转移:

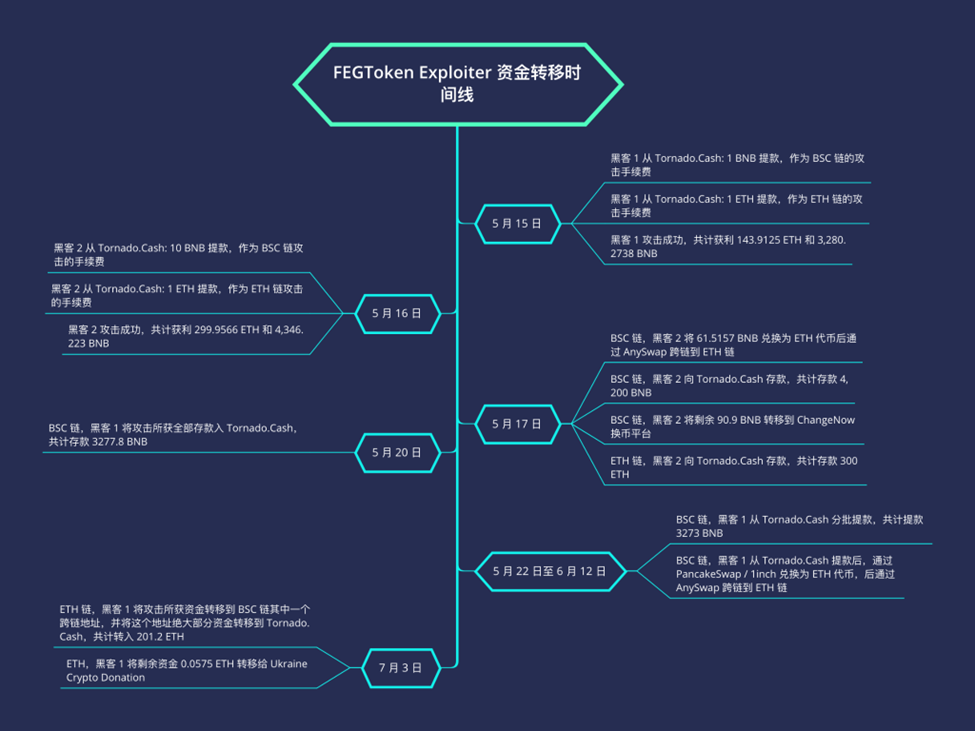

(FEGToken Exploiter 资金转移时间线)

两次黑客攻击的关联性分析

根据以下链上痕迹分析:

- 两个黑客攻击手法不相同。

黑客 1 重复调用攻击合约获利。

黑客 2 单次调用攻击合约大额获利。

- 两个黑客洗钱手法不相同。

黑客 1 将全部获利资金转入 Tornado.Cash。

黑客 2 将大额资金转入 Tornado.Cash,将剩余资金转入 ChangeNOW。

- 两个黑客攻击/洗钱时间存在明显差别。

黑客 1 攻击时间在 5 月 15 日,洗钱时间在 5 月 20 日(BSC 链)和 7 月 3 日(ETH 链)。

黑客 2 攻击时间在 5 月 16 日,洗钱时间在 5 月 16 日。

黑客 1 资金转移:

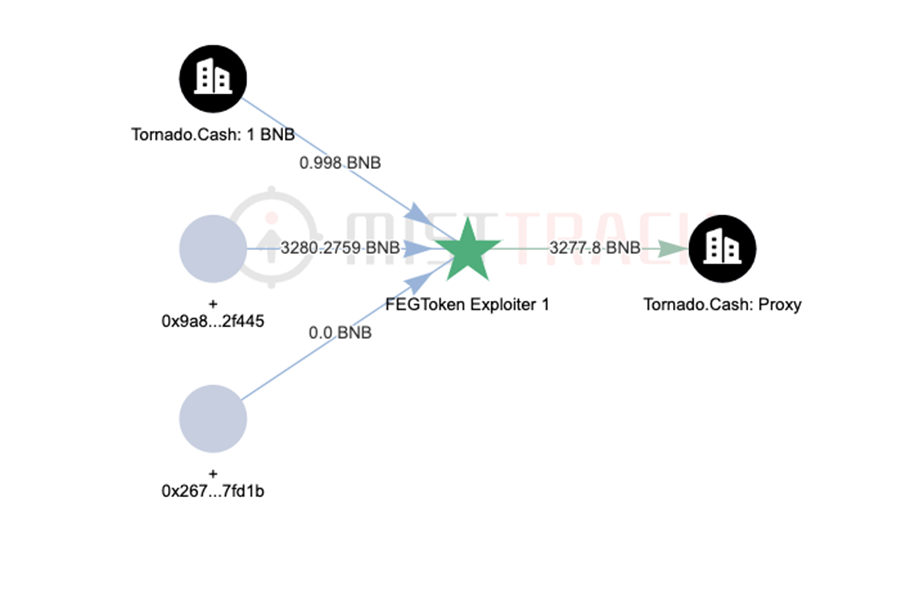

(FEGToken Exploiter 1 BSC 资金转移图)

(FEGToken Exploiter 1 ETH 资金转移图)

资金转移表:

链流向流向资金

BSCTornado.Cash3,277.8 BNB

ETHTornado.Cash144.8 ETH

黑客 1 BSC 链 Tornado.Cash 资金转移:

在 BSC 链,黑客总计转入 3,277.8 BNB 到 Tornado.Cash ,经过分析,我们得出 FEGToken 黑客 1 的 Tornado.Cash 提款符合下列特征:

- 每次以 25/50 BNB 的数量通过 PancakeSwap/1inch 兑换为 BSC 链上的 ETH 代币,后通过 AnySwap 跨链到 ETH 链。

- 转移到 ETH 链上长时间不做进一步转移。

根据上述的转出特征,共计发现了黑客共计 3,273 BNB 数额的提款,黑客 1 于 BSC 链 Tornado.Cash 转出资金情况如下表:

流向流向资金

Tornado.Cash56.5 ETH

Balance476.9591 ETH

注:BSC 链上的资金都已通过 AnySwap 兑换成 ETH 在 ETH 链。

黑客 2 资金转移:

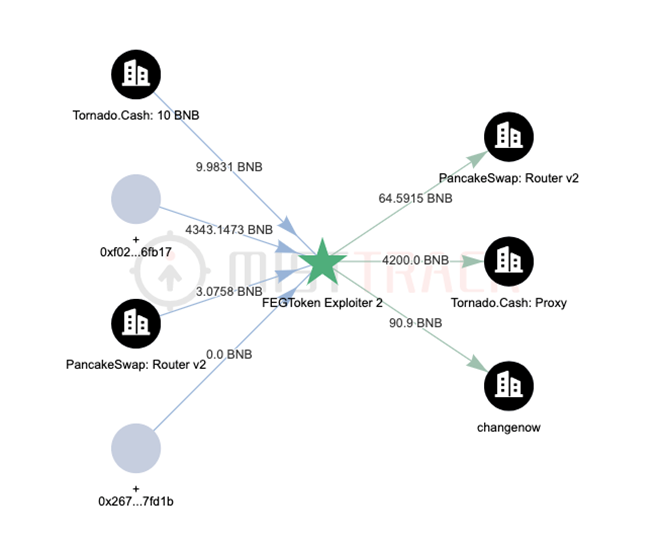

(FEGToken Exploiter 2 BSC 资金转移图)

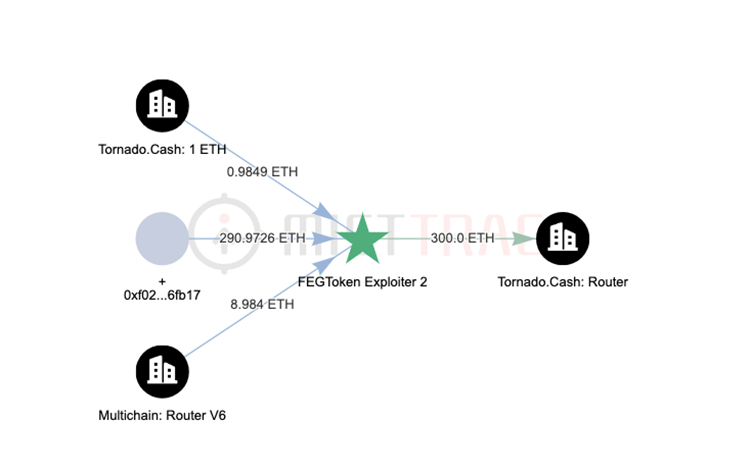

(FEGToken Exploiter 2 ETH 资金转移图)

资金转移表:

链流向流向资金

BSCTornado.Cash4,200 BNB

BSCChangeNOW90.9 BNB

ETHTornado.Cash300 ETH

Optimism

黑客地址:0x60B28637879B5a09D21B68040020FFbf7dbA5107(Optimism 链)

被盗时间:6 月 5 日

损失统计:20,000,000 OP 代币

攻击手续费来源:Tornado.Cash

资金转移:

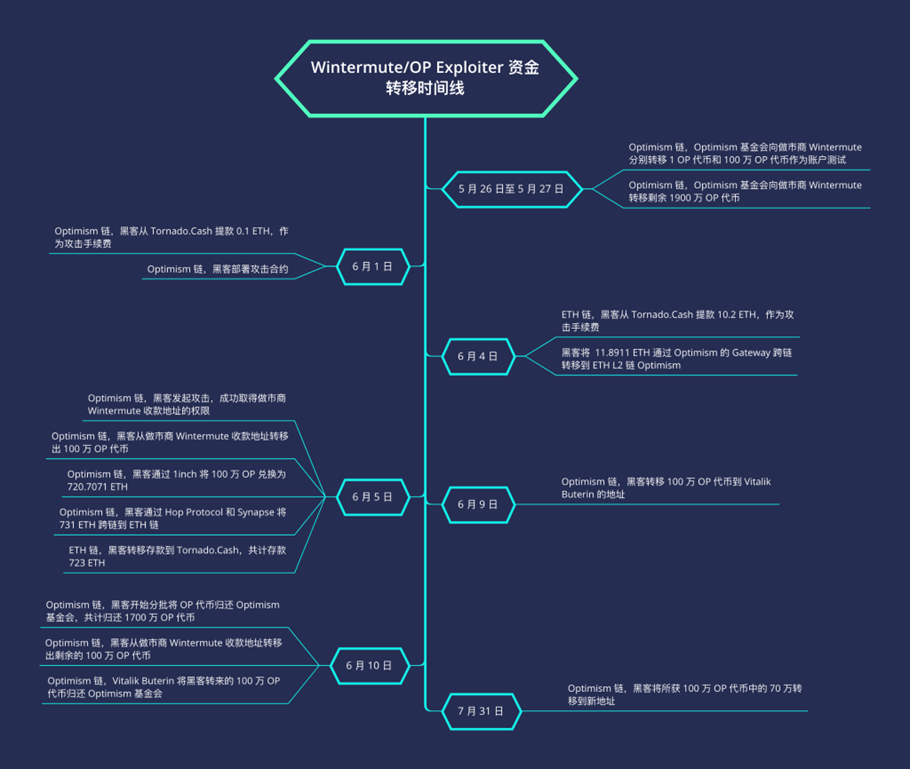

(Wintermute/OP Exploiter 资金转移时间线)

OP 代币资金转移表:

流向流向资金

归还 Optimism 基金会17,000,000 OP

Vitalik Buterin(后归还 Optimism 基金会)1,000,000 OP

通过 Hop Protocol 和 Synapse 跨链到 ETH 链1,000,000 OP

Balance1,000,000 OP

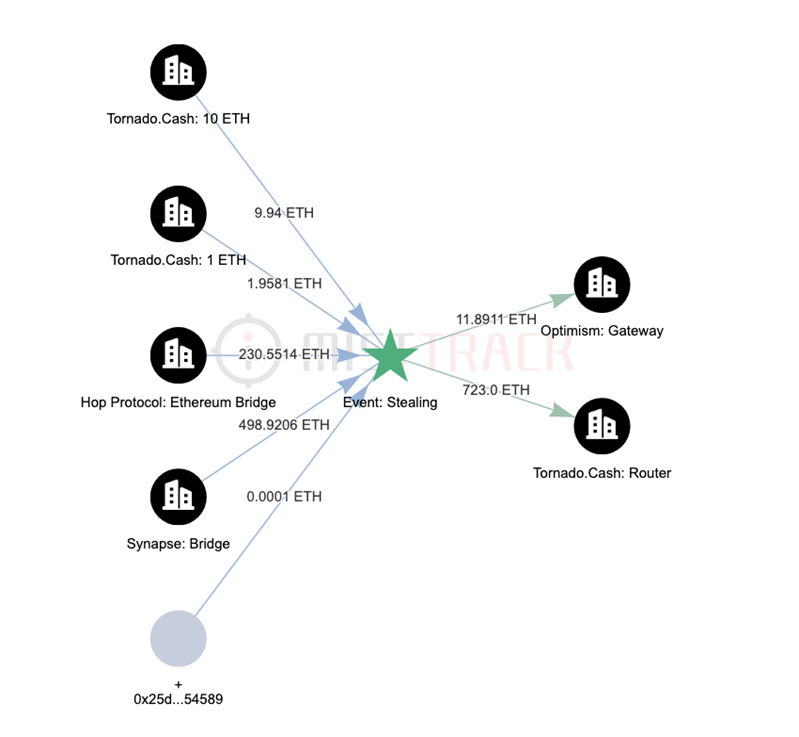

ETH 资金转移:

(Wintermute/OP Exploiter ETH 资金转移图)

资金转移表:

流向流向资金

Tornado.Cash723 ETH

Balance5.8744 ETH

注:转移资金中包括攻击手续费剩余资金。

MM.finance

黑客地址:0xb3065fe2125c413e973829108f23e872e1db9a6b(Cronos 链)

被盗时间:5 月 4 日

损失统计:2,000,000美元

攻击手续费来源:OKX

资金转移:

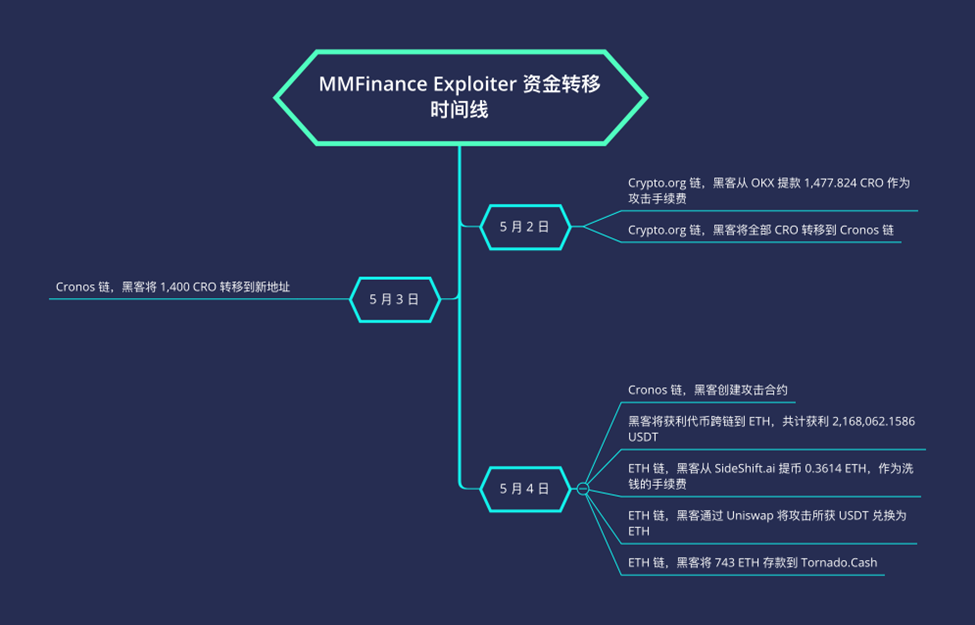

(MMFinance Exploiter 资金转移时间线)

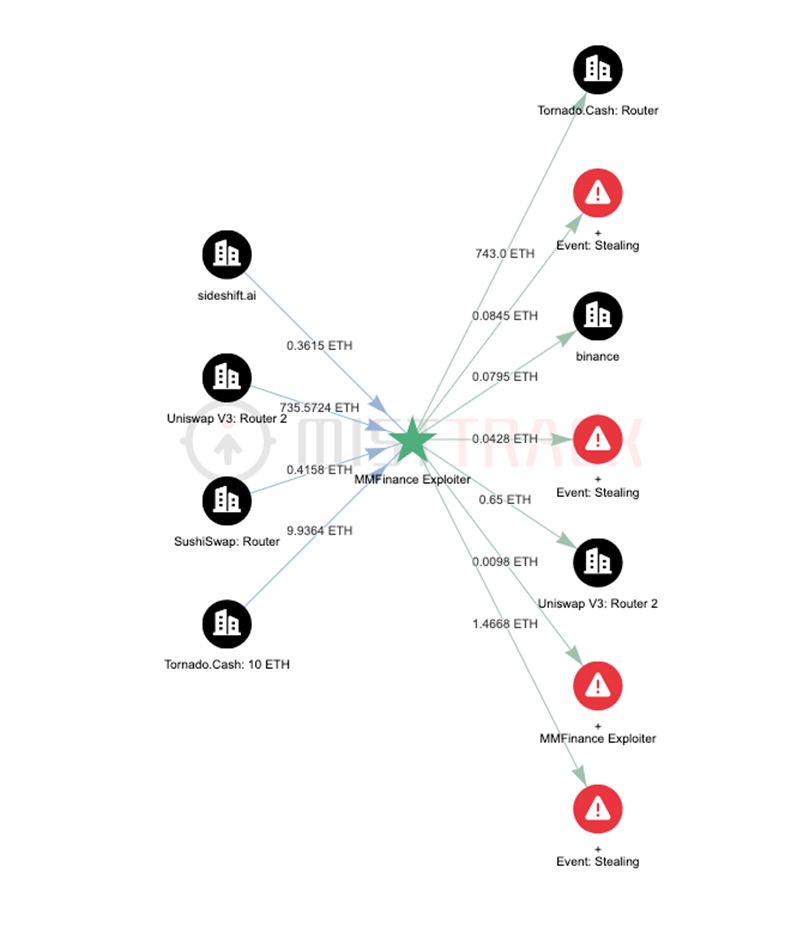

ETH 资金转移:

(MMFinance Exploiter ETH 资金转移图)

资金转移表:

流向流向资金

Tornado.Cash743 ETH

总结

本报告对一些损失较大、发生次数较多、影响范围较广及攻击手法较新的安全事件进行了列举,包含被盗损失、攻击手法简述以及影响范围。

接着,使用 MistTrack 基础分析工具对 11 起典型安全事件展开了反洗钱分析,通过反洗钱分析清晰阐述“攻击手续费来源是什么”、“钱去了哪里”的问题,并创造性的提出了一种数据分析方法来分析 Tornado.Cash 和 ChipMixer 的提款。

在此过程中,我们发现洗钱流程集中在 ETH 链和 BTC 链上进行。ETH 链,74.6% 资金转移到 Tornado.Cash 以躲避追踪分析;BTC 链,48.9% 的资金转移到 ChipMixer 以躲避追踪分析。

BTC 链是特大型安全事件以及与 LAZARUS GROUP 黑客组织有关的事件洗钱的选择,因为相比较 ETH 链而言,BTC 链更具有匿名性、更多的混币工具选择,并且 LAZARUS GROUP 黑客组织在 BTC 链上洗钱更富有经验且更精通流程,这些有利于洗钱过程的顺利进行。

完整报告下载:

https://www.slowmist.com/report/first-half-of-the-2022-report.pdf